[ad_1]

whoAMI, l’attacco di name confusion che sfrutta un errore di configurazione di AWS

Feb 18, 2025 Marina Londei

Attacchi, In evidenza, Minacce, News, RSS, Vulnerabilità

0

I ricercatori di Datadog hanno individuato whoAMI, un attacco che sfrutta un errore di configurazione delle istanze EC2 di AWS per eseguire codice da remoto sulle macchine.

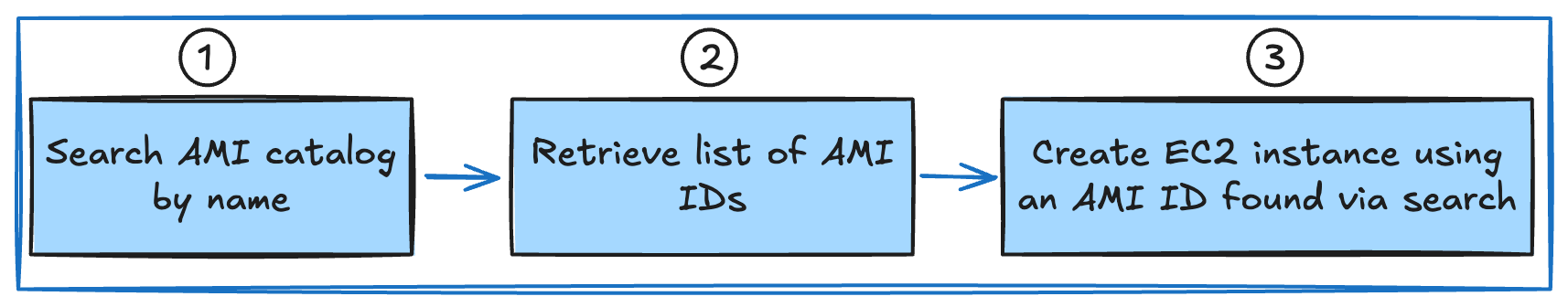

Il problema risiede nel modo in cui molti progetti ottengono l’Amazon Machine ID (AMI), ovvero l’immagine della macchina virtuale usata per avviare l’istanza EC2. Non sempre si conosce l’esatto ID da utilizzare per avviare la macchina: in questi casi è possibile usare la funzionalità di ricerca di AWS per trovare l’AMI più recente per uno specifico sistema operativo in un’area geografica.

Credits: Datadog

Poiché chiunque può pubblicare un AMI nel catalogo di quelli disponibili, è possibile che ce ne siano di malevoli. Per assicurarsi che l’AMI che si vuole utilizzare non sia stato pubblicato da un cyberattaccante, è possibile usare il parametro --owners durante la ricerca per specificare il proprietario dell’immagine, per esempio scegliendo se usare solo AMI privati, cioè del proprio account AWS, se di uno specifico account, se di account verificati da Amazon o se di quelli presenti su AWS Marketplace.

Il problema sta proprio nel fatto che molte aziende non specificano questo parametro e si espongono a whoAMI, un attacco di name confusion. “In un attacco di name confusion, un attaccante pubblica una risorsa dannosa con l’intenzione di ingannare il software mal configurato e fargliela utilizzare al posto della risorsa prevista” ha spiegato Seth Art, Cloud Security Researcher di Datadog.

In molti casi le organizzazioni utilizzano query automatizzate per recuperare l’ID della versione più recente dell’immagine di una macchina virtuale; a un attaccante è quindi sufficiente pubblicare un AMI con un nome che rispetta i criteri di ricerca e che sia più recente delle altre, in modo che venga utilizzata dalla vittima. Ciò consente a un attaccante di eseguire codice da remoto sull’istanza colpita e procedere con altre operazioni malevole.

Come proteggersi da whoAMI

Secondo l’analisi di Datadog, attualmente circa l’1% delle organizzazioni è vulnerabile all’attacco, con migliaia di account AWS esposti. È importante sottolineare che utilizzando il parametro --owners non si è vulnerabili all’attacco whoAMI.

A dicembre AWS ha introdotto un nuovo meccanismo di protezione per bloccare l’esecuzione di AMI pubblicati da account non verificati o non affidabili. Gli utenti possono definire una white list di provider di immagini elencando gli ID degli account o scegliendo una tra le keyword “amazon” “amazon-marketplace” e “aws-backup-vault”.

Questa funzionalità consente l’esecuzione delle sole VM con AMI di fornitori presenti nella lista. La feature introduce inoltre una modalità di audit che permette di scoprire se ci sono in esecuzione delle istanze EC2 di provider non appartenenti alla white list.

The Hacker News ha contattato AWS per avere informazioni su possibili exploit in atto. Secondo la sussidiaria di Amazon, non ci sono indicazioni che whoAMI sia stato effettivamente utilizzato dagli attaccanti.

Altro in questa categoria

[ad_2]

Source link