Un bug zero-day di Oracle E-Business Suite è stato sfruttato in una campagna di estorsione

Una vulnerabilità di Oracle E-Business Suite (EBS) è stata sfruttata in un’estesa campagna di estorsione che ha colpito decine di organizzazioni: a dirlo è il team del Google Threat Intelligence Group (GTIG) in un post pubblicato ieri che dettaglia le attività dei cyberattaccanti.

La campagna è stata individuata la prima volta lo scorso 29 settembre e sembrerebbe opera di un gruppo affiliato a Cl0p, nota gang ransomware attiva da molti anni. Le attività malevole, però, sarebbero cominciate ben prima di fine settembre: almeno dal 9 agosto, ma sono state rilevate attività sospette anche a inizio luglio.

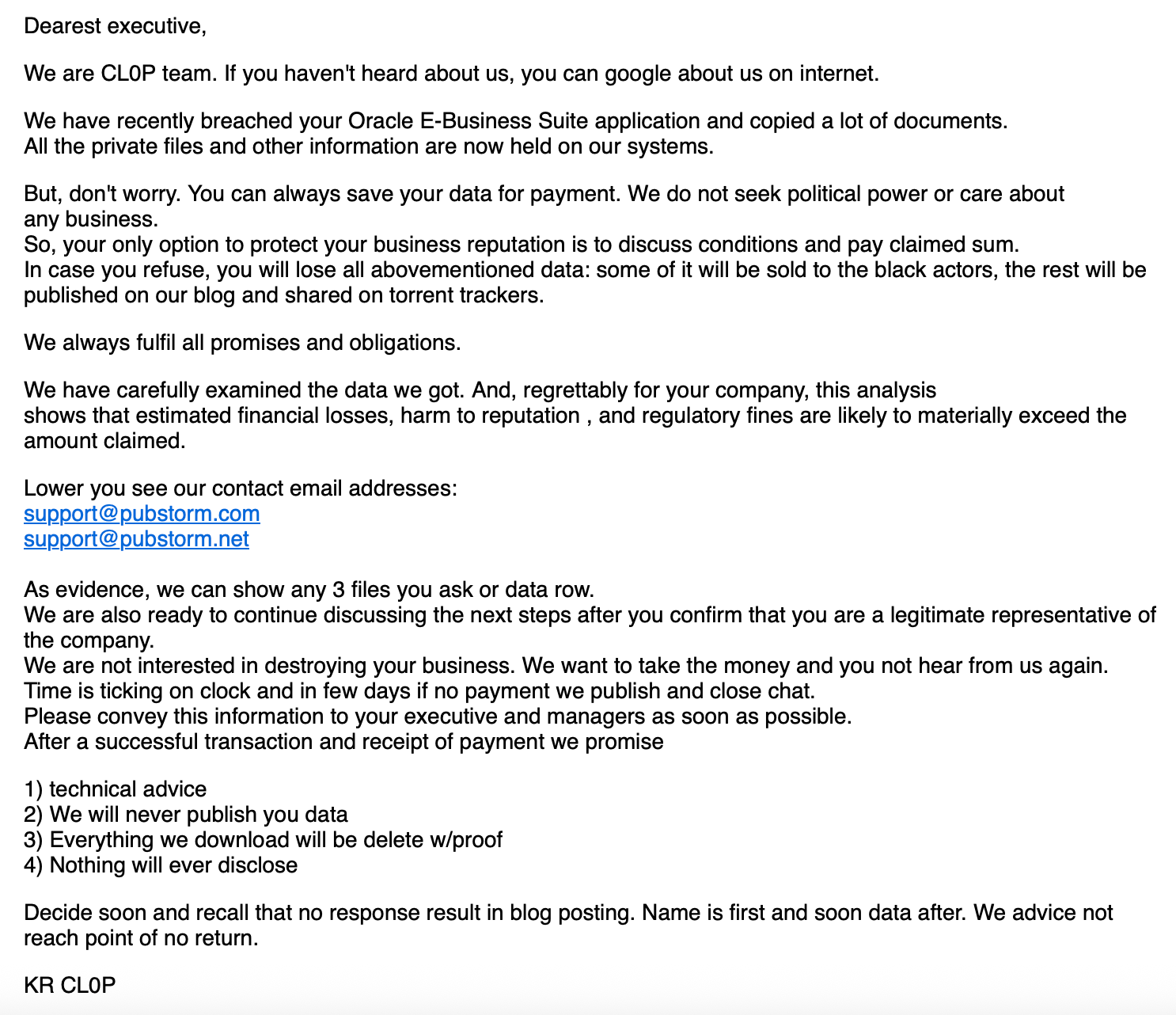

“Gli attaccanti hanno cominciato a inviare un elevato volume di email ai dirigenti di numerose organizzazioni, affermando di aver rubato dati sensibili dagli ambienti Oracle E-Business Suite” ha spiegato il GTIG. A supporto delle loro affermazioni, gli attaccanti hanno allegato alle email delle liste di file di ambienti EBS appartenenti a diverse organizzazioni.

Nelle email il gruppo ha specificato che, per evitare la pubblicazione dei dati, le vittime avrebbero dovuto pagare un riscatto, senza specificare però né il metodo di pagamento, né l’importo effettivo; queste informazioni verrebbero rivelate solo dopo un primo contatto da parte delle vittime.

Il gruppo ha sfruttato la CVE-2025-61882, una vulnerabilità zero-day che colpisce il componente BI Publisher Integration della suite Oracle nelle versioni 12.2.3 – 12.2.14. Considerato “facilmente sfruttabile” dal NIST, il bug permette a un attaccante non autenticato con accesso HTTP di compromettere Oracle Concurrent Processing, funzionalità che consente di eseguire contemporaneamente task non interattivi.

Secondo il team di Google, il gruppo avrebbe in realtà usato diverse catene di exploit per sottrarre i dati da EBS, tutti, in ogni caso, legati al bug CVE-2025-61882. La patch rilasciata da Oracle il 4 ottobre sembrerebbe comunque efficace contro i diversi exploit.

Il GITG non ha ancora attribuito formalmente la campagna a un gruppo specifico, ma ha specificato che, oltre al legame con Cl0p, ci sarebbero molte similarità con le tecniche e i tool usati da FIN11, gruppo attivo dal 2017 noto per l’ampia scala delle sue campagne malware. Anche l’uso di una vulnerabilità zero-day per una campagna di estorsione su larga scala è un modus operandi storicamente attribuito a FIN11.

“I gruppi affiliati a Cl0p quasi certamente considerano queste campagne di sfruttamento di massa come un successo, visto che hanno adottato questo approccio almeno dalla fine del 2020” spiegano i ricercatori.

Per proteggersi da questi attacchi, la prima cosa da fare è applicare le patch rilasciate da Oracle a inizio ottobre. Il GTIG consiglia inoltre di controllare la presenza di template malevoli nel database EBS, in particolare nelle tabelle XDO_TEMPLATES_B e XDO_LOBS, e di limitare il traffico non essenziale in uscita dai server EBS.

Oltre a ciò, occorre monitorare i log per individuare eventuali indicatori di compromissione, come le richieste all’endpoint TemplatePreviewPG con un TemplateCode con prefisso TMP o DEF, e analizzare i processi Java associati a EBS per individuare codice malevolo.

Altro in questa categoria