[ad_1]

Oltre 70 vulnerabilità 0-day sfruttate nel 2024: il report di Google

Apr 29, 2025 Marina Londei

Approfondimenti, In evidenza, News, RSS, Vulnerabilità, Vulnerabilità

0

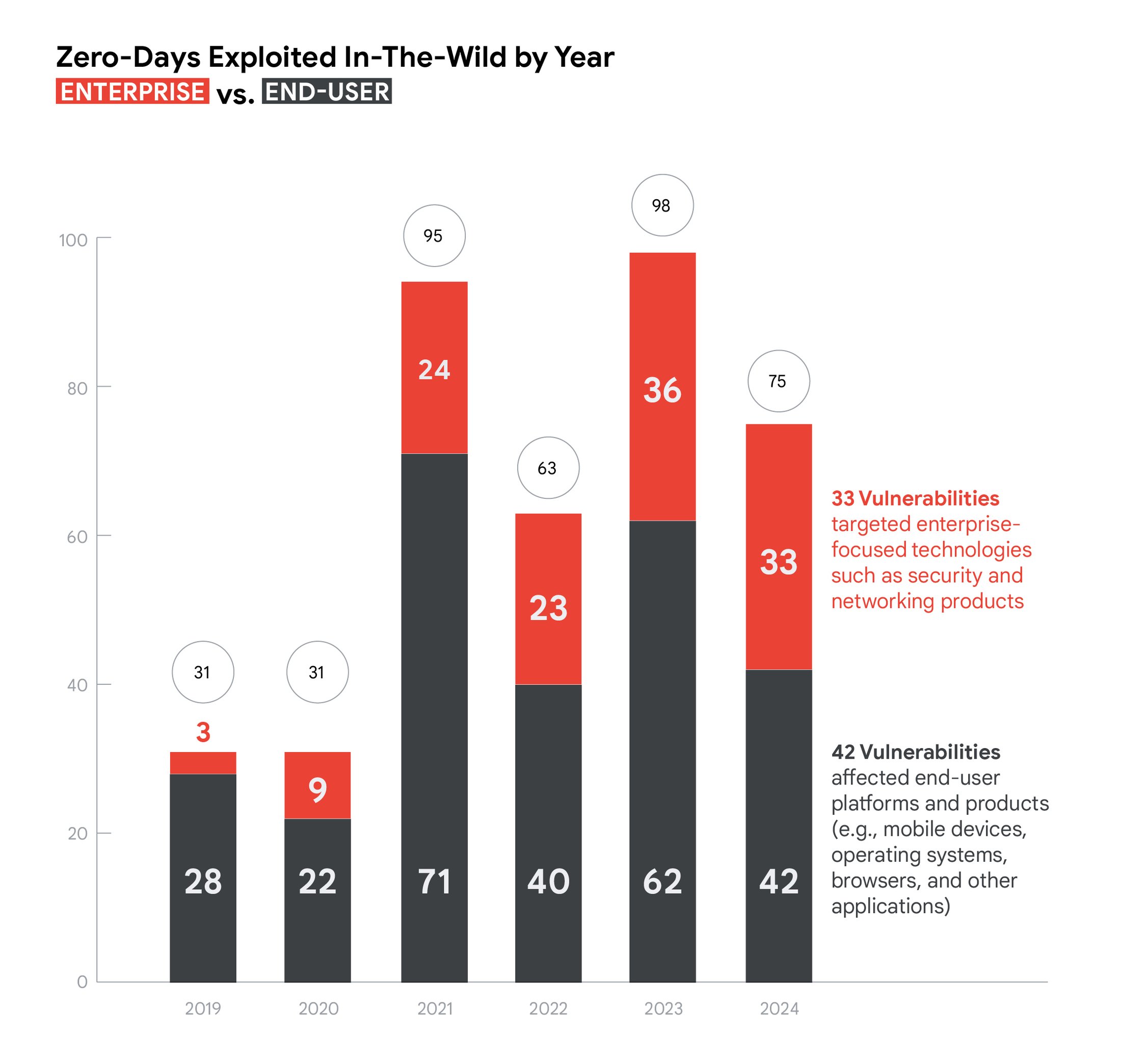

Secondo una recente analisi pubblicata dal Threat Intelligence Group di Google (GTIG), nel 2024 sono state individuate 75 vulnerabilità 0-day sfruttate dagli attaccanti. Anche se si tratta di un calo rispetto alle 98 del 2023, il numero dello scorso anno conferma la tendenza in aumento degli ultimi quattro.

I ricercatori del team di Google hanno diviso le vulnerabilità tra quelle trovate nelle piattaforme per utenti finali e quelle nei software enterprise. Se le piattaforme end-user si confermano di nuovo come le più colpite, negli ultimi cinque anni il GITG ha osservato un aumento significativo di bug presenti nei software enterprise, tanto che nel 2024 hanno raggiunto quasi la metà del totale.

Credits: GTIG

I bug 0-day nelle piattaforme end-user

Nel 2024 il 56% dei bug 0-day individuati è stato trovato nelle piattaforme end-user, ovvero tutti quei software e dispositivi usati quotidianamente dagli utenti. Chrome è stato tra gli obiettivi principali degli exploit, anche se il numero totale di exploit contro browser e dispositivi mobile è sceso drasticamente rispetto al 2023.

I device mobili sono rimasti però il target primario delle catene di attacco che sfruttano più 0-day, ammontando al 90% dei casi registrati. Android è il sistema operativo mobile più colpito, con più della metà delle vulnerabilità che interessavano componenti di terze parti.

Secondo il report di Google, il 2024 ha invece visto un incremento del numero di vulnerabilità 0-day che colpiscono i sistemi operativi desktop. Windows è stato il sistema operativo più colpito, confermando il trend in crescita cominciato nel 2022.

Vulnerabilità nei prodotti enterprise: l’analisi di Google

Dei 33 bug sfruttati presenti nei prodotti enterprise nel 2024, 20 di queste sono state individuate nei prodotti di sicurezza e di rete. Tra gli obiettivi più colpiti dagli exploit Google riporta Ivanti Cloud Services Appliances, Palo Alto Networks PAN_OS, Cisco Adaptive Security Appliance e Ivanti Connect Secure VPN.

“I tool e i dispositivi di sicurezza e di rete sono progettati per collegare sistemi distribuiti, rendendoli obiettivi di alto valore per gli attaccanti che cercano di accedere in maniera efficiente nelle reti enterprise” ha spiegato il GTIG.

Il team di Google ha evidenziato inoltre che i tool EDR non sono in grado di monitorare questi strumenti, lasciandoli scoperti a exploit di vulnerabilità. Stando ai risultati dell’analisi, gli attaccanti tendono a colpire intenzionalmente prodotti che possono fornirgli ampio accesso alle reti con un minor rischio di rilevamento.

Le vulnerabilità sfruttate e gli attaccanti

Dal report di Google emerge che i tre tipi di vulnerabilità più sfruttati sono lo user-after-free, prevalente da anni, il command injection e il cross-site scripting. Le ultime due tipologie, in particolare, sono state trovate quasi esclusivamente nei software e nelle appliance di sicurezza e di gestione della rete.

Il GTIG sottolinea che questo tipo di bug deriva da errori di sviluppo software che possono essere evitati solo seguendo elevati standard di programmazione, i quali comprendono, tra gli altri, revisioni attente del codice, aggiornamenti delle codebase obsolete e l’uso di librerie aggiornate.

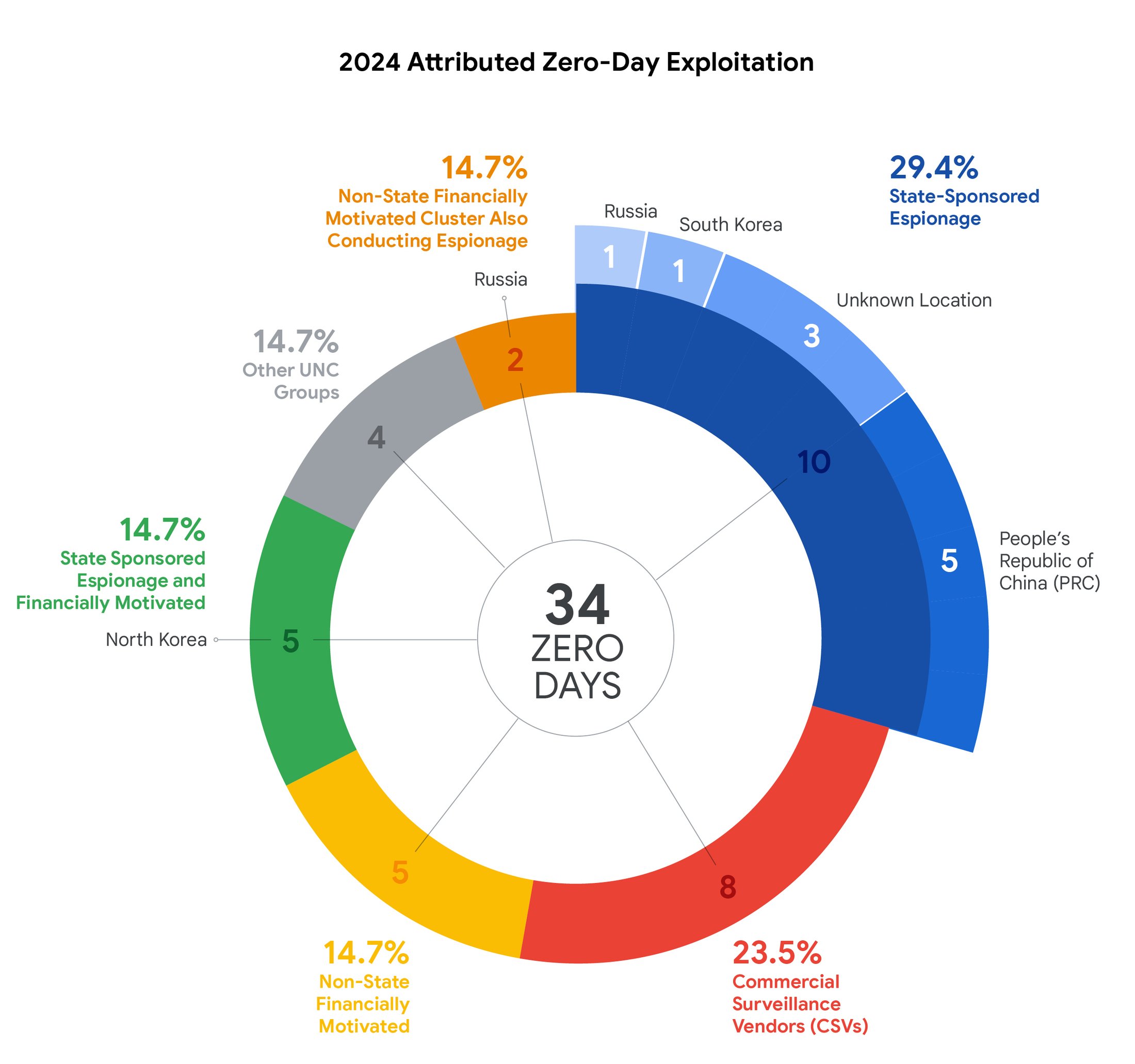

Guardando invece al chi ha sfruttato le vulnerabilità, la maggior parte degli exploit è stata effettuata da gruppi affiliati ai governi, per lo più legati alla Cina. A seguire troviamo i vendor di software commerciali di sorveglianza e gruppi affiliati a governi e non spinti da motivazioni finanziarie.

Credits: GTIG

“Difendersi dagli exploit 0-day rimane una gara di strategia e prioritizzazione. Non solo le vulnerabilità 0-day stanno diventando più facili da individuare, ma gli attaccanti che usano nuovi tipi di tecnologia possono mettere in difficoltà i fornitori meno esperti” avverte il GTIG.

Il team di Google prevede che il numero di exploit che coinvolge vulnerabilità 0-day continuerà a crescere, poiché questi bug colpiscono prodotti e piattaforme di grande interesse per gli attaccanti. Le big tech, in particolare, rimarranno gli obiettivi preferiti del cybercrimine, vista l’ampia diffusione dei loro prodotti.

Oltre a seguire le buone pratiche di sicurezza per lo sviluppo del codice, i vendor dovrebbero includere i principi zero-trust nelle loro architettura, limitando i permessi di accesso al minimo. Quando possibile, è opportuno usare strumenti per il monitoraggio continuo dei software e segmentare la rete per limitare i danni derivanti da un attacco.

Altro in questa categoria

[ad_2]

Source link