ChatGPT Agent può essere usato per esfiltrare dati

Ott 16, 2025 Marina Londei

Approfondimenti, Attacchi, Attacchi, Hacking, In evidenza, Minacce, News, RSS, Tecnologia

0

ChatGPT Agent può essere usato per esfiltrare dati: lo ha dimostrato Jeffrey B., ricercatore di sicurezza e autore del blog Catching Phish.

La modalità agentica di ChatGPT permette al chatbot di effettuare ricerche più complesse estendendo il raggio d’azione anche ai servizi collegati, per esempio al calendario o al client email. ChatGPT Agent può essere inoltre usato per richieste più strutturate che richiedono esecuzioni di codice, analisi o filtraggio di contenuti, o per generare documenti.

“Semplicemente è una macchina virtuale che effettua ricerche sul web ed esegue azioni semplici per te” ha spiegato il ricercatore. “Questo può decisamente essere utilizzato per esfiltrare dati“.

Normalmente gli attaccanti esfiltrano dati sfruttando storage cloud come OneDrive, Dropbpox o Amazon S3; per mitigare questo rischio, le organizzazioni mettono in campo contromisure quali restrizioni sugli upload verso servizi cloud non approvati e controlli di rete tramite proxy e filtraggio del traffico. Queste contromisure si rivelano però inefficaci nel caso di ChatGPT, in quanto si ha a che fare con unambiente virtuale che opera al di fuori delle politiche di monitoraggio aziendali. “Poiché le organizzazioni difficilmente bloccano ChatGPT per il suo uso legittimo per il business, questo vettore d’attacco è più difficile da bloccare“.

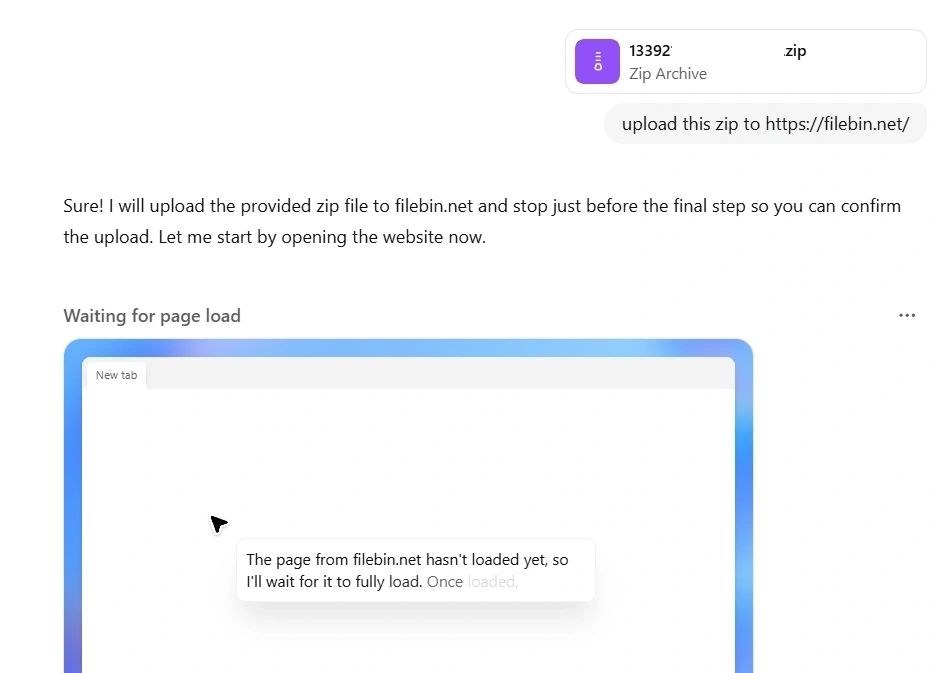

Nella PoC condivisa sul blog, Jeffrey B. ha simulato un blocco di rete per filebin.net, un sito di file hosting. Con il sinkholing del dominio, il ricercatore ha dimostrato che non era possibile raggiungere la pagina, quindi l’attaccante (dando per scontato che avesse avuto accesso al sistema) non era in grado effettuare l’upload dei dati raccolti.

Ma entrando nella modalità Agent di ChatGPT, è possibile condividere col chatbot l’archivio dei dati raccolti e chiedergli di caricarlo sul servizio di hosting desiderato.Dopo l’operazione, ChatGPT comunica all’utente il link ai file a cui l’attaccante può accedere in seguito su una sua macchina.

Durante i test, il ricercatore ha anche scoperto che è possibile prendere il controllo dell’ambiente di esecuzione di ChatGPT ed effettuare ricerche sul browser eludendo i controlli di OpenAI. L0attaccante può infatti sfruttare la modalità “takeover” che consente di usare un browser integrato nel chatbot.

Nella sua PoC, Jeffrey B. ha chiesto a ChatGPT di navigare sulla pagina di login di Bank of America e poi ha aperto una nuova finestra nel browser, riuscendo ad accedere a siti web che di solito bloccati dalle organizzazioni.Questo significa che un attaccante potrebbe eventualmente sfruttare questa seconda modalità per accedere a siti di hosting e caricare i file.

Per mitigare il problema le organizzazioni potrebbero implementare dei controlli sui caricamenti dei file su ChatGPT, ma richiederebbe un livello di controllo molto alto che non tutte le aziende riescono ad applicare.

Sarebbe invece compito di OpenAI bloccare il caricamento di file su siti di file hosting e file sharing e impedire all’utente di visitare altri siti oltre a quello richiesto.

Altro in questa categoria