[ad_1]

CERT-AGID 8-14 marzo: contrastata una campagna malspam con DGA

Mar 17, 2025 Stefano Silvestri

Attacchi, Hacking, Leaks, Malware, Minacce, News, Phishing, Scenario, Tecnologia, Vulnerabilità

0

Nell’ultima settimana il CERT-AGID ha individuato 61 campagne malevole operanti nello scenario italiano. Di queste, 28 avevano obiettivi specificamente italiani, mentre le restanti 33 erano di natura generica ma hanno comunque colpito il nostro Paese.

Per supportare gli enti accreditati nella difesa dalle minacce informatiche, il CERT-AGID ha messo a disposizione 1288 indicatori di compromissione (IoC), strumenti essenziali per identificare e bloccare attività sospette prima che possano causare danni significativi.

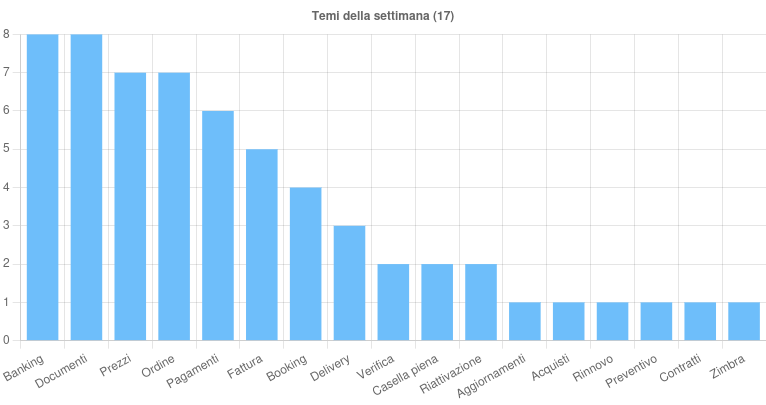

I temi della settimana

Questa settimana sono stati individuati 17 temi sfruttati per veicolare campagne malevole in Italia.

Come sempre, il Banking è stato il tema più utilizzato per campagne di phishing italiane distribuite tramite PEC, che hanno preso di mira gli utenti di Intesa Sanpaolo, e per una campagna di smishing Nexi.

È stato inoltre ricorrente in diverse campagne mirate alla diffusione di malware come FormBook, CopyBara, Eaglespy e Irata.

Il CERT-AGID questa settimana ha individuato 61 campagne malevole ed emesso 1288 indicatori di compromissione.

Il tema Documenti è stato sfruttato per diffondere malware come Lokibot, Grandoreiro, Roundcube, AgentTesla, AsyncRat e Lumma, oltre che per campagne italiane di smishing a tema INPS e phishing a tema Adobe.

Il tema Prezzi è stato utilizzato in campagne malware, sia generiche che mirate, per distribuire Remcos, RedLine, FormBook e MassLogger.

Il tema Ordine è stato invece impiegato in campagne malware prevalentemente italiane, con la diffusione di MassLogger, AgentTesla, SnakeKeylogger, VipKeylogger e FormBook, mentre le campagne generiche hanno diffuso le famiglie AteraAgent e DarkCloud.

Gli altri temi individuati sono stati sfruttati per campagne di malware e phishing di varia natura.

Tra gli eventi di particolare interesse, segnaliamo che è stata rilevata e contrastata una campagna malspam diffusa tramite caselle PEC compromesse e finalizzata alla propagazione del malware AsyncRat attraverso MintLoader.

Le tecniche impiegate, tra cui l’abuso di domini .top, l’utilizzo di un Domain Generation Algorithm (DGA) per la generazione dinamica degli indirizzi malevoli e l’impiego di script JS e PS1 per la distribuzione del payload, mostrano forti analogie con le precedenti ondate di Vidar.

Fonte: CERT-AGID

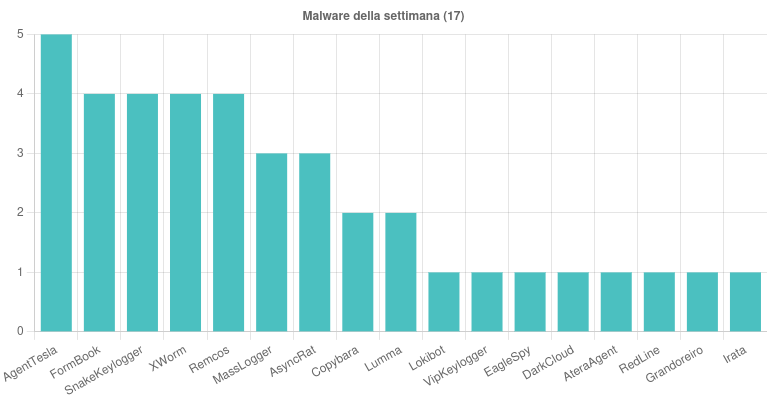

Malware della settimana

Nell’ultima settimana sono state individuate 17 famiglie di malware attive in Italia, con diverse campagne mirate e generiche.

Tra quelle di maggiore rilievo, AgentTesla è stato diffuso attraverso due campagne italiane a tema “Ordine” con email contenenti allegati ZIP e GZ, oltre a tre campagne generiche legate ai temi “Booking”, “Documenti” e “Fattura” tramite allegati RAR.

FormBook è stato veicolato con una campagna italiana a tema “Fattura” con allegato XZ e tre campagne generiche legate ai temi “Fattura” e “Prezzi”, diffuse con allegati XLSX, ZIP e RAR.

Remcos è stato rilevato in una campagna italiana a tema “Prezzi” con allegato RAR e in tre campagne generiche a tema “Contratti”, “Preventivo” e “Prezzi” con allegati XLS e ZIP.

SnakeKeylogger è stato diffuso con una campagna italiana a tema “Ordine” con allegato ZIP e tre campagne generiche a tema “Pagamenti” e “Prezzi” con allegati ZIP e RAR.

XWorm è stato rilevato in una campagna italiana e in una generica a tema “Booking” tramite link a pagine con finti CAPTCHA, oltre a due campagne generiche a tema “Delivery” con allegati RAR e Z.

Fonte: CERT-AGID

AsyncRat via MintLoader è stato individuato in una campagna italiana a tema “Pagamenti”, diffusa con email provenienti da caselle PEC compromesse contenenti link a uno script JS malevolo.

MassLogger ha colpito con tre campagne italiane legate ai temi “Ordine”, “Prezzi” e “Pagamenti”, diffuse tramite email con allegato Z.

Lumma è stato rilevato in una campagna italiana a tema “Booking” tramite email con link a file ZIP malevolo e in una campagna generica a tema “Documenti” con allegato ZIP.

Copybara, Irata ed EagleSpy sono stati impiegati in quattro campagne italiane a tema “Banking”, veicolando un APK malevolo tramite link inviato via SMS.

Infine, sono state rilevate una campagna italiana VipKeylogger e diverse campagne generiche che hanno diffuso AsyncRat, AteraAgent, DarkCloud, Grandoreiro, Lokibot e RedLine.

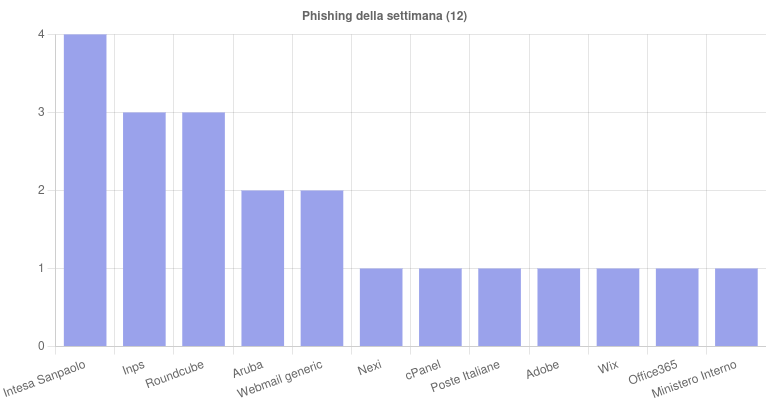

Phishing della settimana

Nel corso della settimana sono stati individuate campagne di phishing che hanno coinvolto 12 brand.

Tra quelli più bersagliati spiccano Intesa Sanpaolo, INPS, Roundcube e Aruba, con numerose campagne finalizzate al furto di credenziali e dati sensibili.

Fonte: CERT-AGID

Un numero significativo di attacchi ha inoltre riguardato servizi di webmail generici, sfruttando email fraudolente per ingannare gli utenti e indurli a inserire informazioni riservate su siti malevoli.

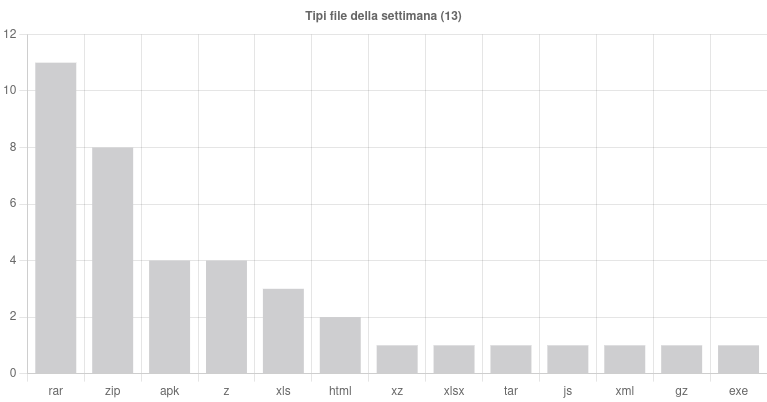

Formati e canali di diffusione

Nel corso della settimana, il CERT-AGID ha rilevato l’utilizzo di 13 diverse tipologie di file impiegate per la diffusione di contenuti dannosi.

Tra i formati più sfruttati emergono RAR, utilizzato in 11 campagne, e ZIP, impiegato in 8 attacchi.

Anche APK e Z sono stati rilevati con una certa frequenza, comparendo in 4 campagne ciascuno, mentre il formato XLS è stato utilizzato in 3 casi.

HTML è stato individuato in 2 campagne, mentre le restanti estensioni, tra cui XZ, XLSX, TAR, JS, XML, GZ ed EXE, sono state osservate una sola volta.

Fonte: CERT-AGID

Le email si confermano il principale vettore di attacco, coinvolte in ben 47 campagne.

Seguono gli SMS, sfruttati in 8 attacchi, e le PEC, utilizzate in 6 casi, a testimonianza di una strategia sempre più diversificata da parte dei cybercriminali per raggiungere le loro vittime.

Altro in questa categoria

[ad_2]

Source link