CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing contro utenti SPID

Lug 14, 2025 Stefano Silvestri

Attacchi, Gestione dati, Hacking, In evidenza, Intrusione, Malware, Minacce, News, Phishing, Privacy, Tecnologia, Vulnerabilità

0

Nel corso di questa settimana, il CERT-AGID ha individuato 83 campagne malevole all’interno del panorama italiano.

Di queste, 48 erano mirate specificamente a obiettivi italiani, mentre le restanti 35, seppur di natura più generica, hanno comunque avuto impatto sul nostro Paese.

Ai propri enti accreditati, il CERT ha fornito 1091 indicatori di compromissione.

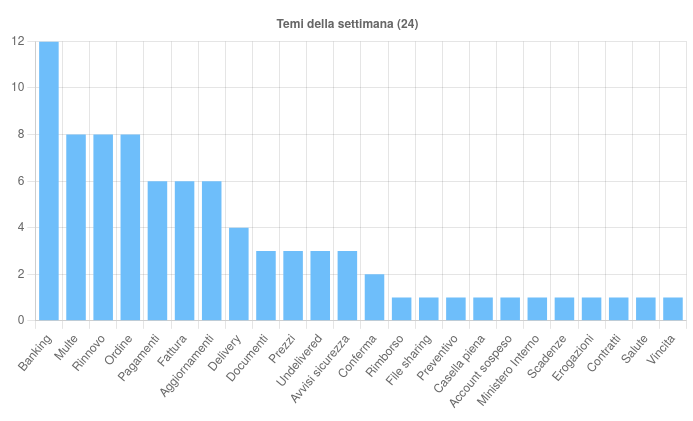

I temi della settimana

I temi sfruttati per veicolare le campagne sono stati in totale 24.

Il più ricorrente, come sempre, è stato Banking, utilizzato in dodici campagne malevole diffuse via email, SMS e PEC, con una netta prevalenza di casi legati al contesto italiano.

Tra queste si segnalano attività di phishing che imitano comunicazioni da parte dell’istituto ING, con l’obiettivo di sottrarre credenziali bancarie, e la diffusione di malware come Copybara, FormBook e Remcos.

Seguono le campagne a tema Multe, otto in totale e tutte circoscritte al contesto italiano, che riprendono il trend delle scorse settimane e che vedono l’invio di falsi avvisi di sanzioni stradali non pagate.

Nel corso di questa settimana, il CERT-AGID ha individuato 83 campagne malevole all’interno del panorama italiano e fornito 1091 indicatori di compromissione.

Gli attaccanti in questo caso simulano le comunicazioni ufficiali da parte di PagoPA e mirano a sottrarre i dati delle carte di pagamento.

Anche il tema Ordine è stato sfruttato in otto campagne, tutte generiche, che simulano comunicazioni relative a presunti ordini o spedizioni in attesa, distribuendo malware come VipKeylogger, FormBook, Avemaria, XWorm, MassLogger e DarkTortilla.

Il tema Rinnovo è comparso in sette campagne di phishing veicolate via email, tutte orientate al pubblico italiano: le email imitano brand come Aruba e Register, presentando finte notifiche di scadenza o rinnovo dei servizi; in alcuni casi, l’obiettivo è il furto delle credenziali SPID.

Il tema Pagamenti è stato utilizzato in sei campagne, sia generiche che italiane, che simulano notifiche di pagamenti sospesi o transazioni in uscita, finalizzate al furto di dati sensibili o alla distribuzione di malware come FormBook, AgentTesla, XWorm, SnakeKeylogger e Guloader.

Tra gli eventi di particolare rilievo segnaliamo sei nuove campagne di phishing contro utenti SPID, analoghe a una già analizzata dal CERT-AGID due settimane fa, che sfruttano indebitamente il nome e il logo di AgID utilizzando domini fraudolenti come ‘idspid[.]com’.

Essi non sono riconducibili né al Sistema Pubblico di Identità Digitale né all’Agenzia, e l’obiettivo è di sottrarre credenziali SPID, copie di documenti d’identità e video registrati seguendo istruzioni per il riconoscimento.

È stata inoltre analizzata una campagna di phishing via email che tenta di simulare indirizzi legittimi come mittente.

Sul fronte delle vulnerabilità, è stato rilasciato un Proof-of-Concept pubblico per la CVE-2025-5777, denominata CitrixBleed 2, che aumenta il rischio di incidenti soprattutto a causa dei ritardi nell’applicazione delle patch.

Il CERT-AGID ha identificato oltre 70 domini italiani potenzialmente vulnerabili, tra cui Pubbliche Amministrazioni, banche e aziende private.

Infine, sono state rilevate diverse campagne di phishing che sfruttano il nome di enti della Pubblica Amministrazione italiana.

Fonte: CERT-AGID

Alcune rimandano a finte pagine di login del Fascicolo Sanitario Elettronico, utilizzando impropriamente i nomi del Ministero della Salute e del Ministero dell’Economia e delle Finanze, mentre altre sono rivolte agli utenti del Ministero dell’Interno, con un livello di sofisticazione crescente nelle tecniche di impersonificazione.

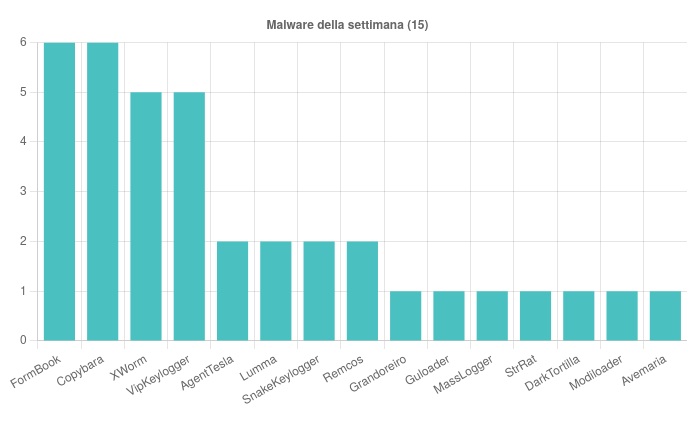

Malware della settimana

Nel corso della settimana, il CERT-AGID ha individuato 15 famiglie di malware che hanno interessato l’Italia.

Tra queste, Copybara è stata protagonista di sei campagne italiane a tema “Banking”, veicolate tramite SMS contenenti link a file APK malevoli.

FormBook è stato osservato in sei campagne complessive, di cui tre italiane legate ai temi “Ordine”, “Delivery” e “Pagamenti” e diffuse tramite email con allegati ZIP e RAR, e tre generiche a tema “Prezzi”, “Fattura” e “Banking”, veicolate con allegati XLAM, ZIP e RAR.

VipKeylogger è stato utilizzato in cinque campagne generiche legate agli argomenti “Ordine” e “Prezzi”, distribuite via email con file ZIP e RAR.

XWorm è comparso in cinque campagne generiche che hanno sfruttato i temi “Documenti”, “Delivery”, “Ordine”, “Pagamenti” e “Fattura”, con allegati Z, DOCX, RAR e 7Z.

Fonte: CERT-AGID

AgentTesla è stato rilevato in due campagne: una italiana a tema “Pagamenti”, distribuita tramite allegati IMG, e una generica “Delivery” con file Z.

Lumma è stato utilizzato in due campagne generiche a tema “Documenti” e “Aggiornamenti”, diffuse tramite email contenenti archivi ZIP e RAR.

Remcos è stato associato a due campagne generiche, una a tema “Banking” e l’altra “Aggiornamenti”, con allegati ISO e GZ.

SnakeKeylogger è stato osservato in due campagne generiche a tema “Pagamenti” e “Delivery”, distribuite via email con file RAR.

Avemaria è stato rilevato in due campagne: una generica a tema “Ordine” con allegati Z e una italiana a tema “Delivery” che sfrutta falsi avvisi di giacenza GLS, con allegato ZIP contenente un file JS infetto.

Infine, sono state rilevate campagne generiche che veicolano i malware Grandoreiro, Guloader, MassLogger, Modiloader e StrRat attraverso email contenenti archivi compressi.

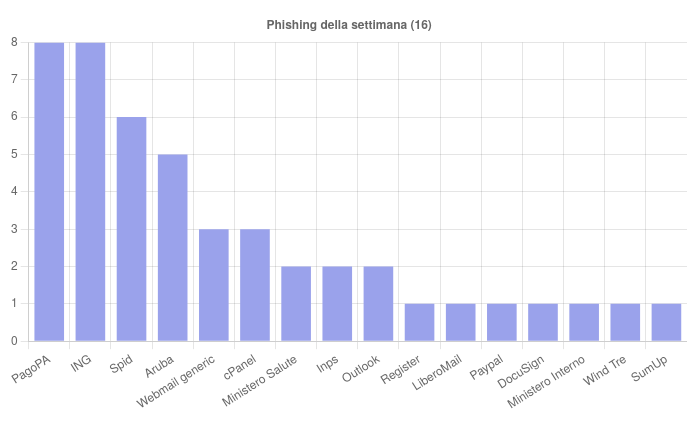

Phishing della settimana

Sono 16 i brand coinvolti questa settimana nelle campagne di phishing rilevate dal CERT-AGID.

Fonte: CERT-AGID

Per volume e frequenza spiccano in particolare le campagne che sfruttano i nomi di PagoPA, GLS, DHL, ING e Aruba, oltre a numerose campagne di phishing su caselle Webmail non associate a marchi specifici, ma comunque orientate al furto di credenziali e dati sensibili.

Formati e canali di diffusione

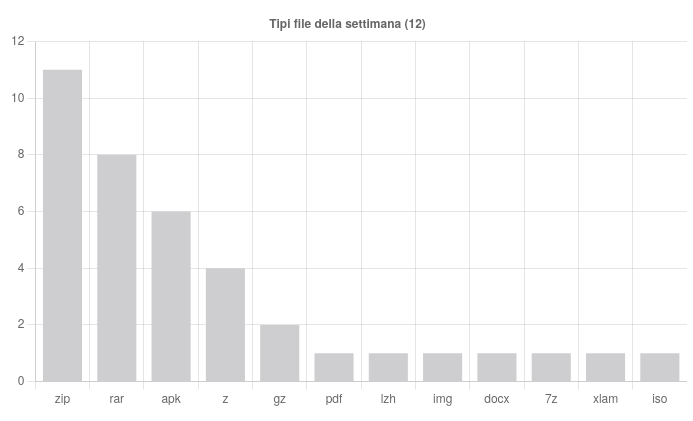

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato l’impiego di 12 differenti tipologie di file malevoli nelle campagne attive in Italia.

A dominare la scena sono stati ancora una volta i formati compressi, che restano la soluzione preferita dai cybercriminali per eludere i controlli di sicurezza e veicolare codice dannoso.

Tra questi, i file ZIP risultano i più utilizzati con 11 campagne, seguiti dai RAR con 8 rilevamenti, mentre gli APK sono stati impiegati in 6 campagne e i file Z in 4.

I formati GZ sono comparsi in 2 occasioni, mentre altri tipi di file, meno frequenti ma comunque pericolosi, sono stati rilevati una sola volta ciascuno: PDF, LZH, IMG, DOCX, 7Z, XLAM e ISO.

Fonte: CERT-AGID

Per quanto riguarda i vettori di diffusione, l’email tradizionale si conferma nettamente il canale più sfruttato, con 77 campagne rilevate.

Si registra però anche un lieve aumento nell’uso di canali alternativi: 4 campagne sono state veicolate tramite SMS, e 2 via PEC.

Altro in questa categoria