[ad_1]

CERT-AGID 29 marzo – 4 aprile: le università nel mirino

Apr 07, 2025 Stefano Silvestri

Attacchi, Hacking, In evidenza, Intrusione, Leaks, Malware, Minacce, News, Phishing, Scenario, Tecnologia

0

Il CERT-AGID ha rilevato e analizzato, nel corso dell’ultima settimana, 57 campagne malevole all’interno del contesto italiano.

Di queste, 24 erano mirate specificamente a obiettivi italiani, mentre le restanti 33, pur essendo di natura generica, hanno comunque coinvolto utenti e strutture nel nostro Paese.

A seguito di queste attività, sono stati condivisi con gli enti accreditati 682 indicatori di compromissione.

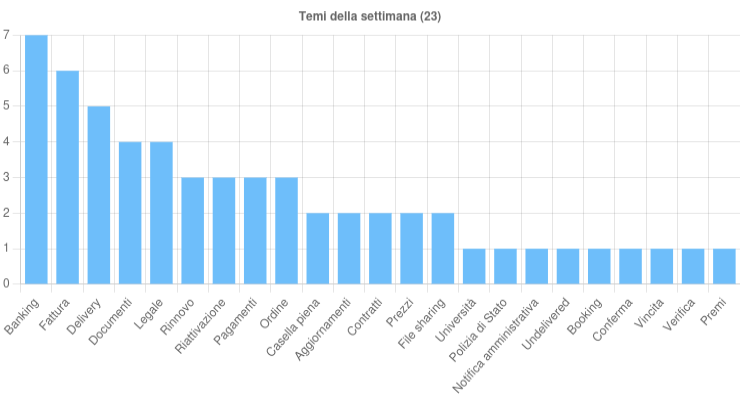

I temi della settimana

Sono stati 23 i temi sfruttati per veicolare campagne malevole sul territorio italiano.

Tra i più rilevanti figura il tema bancario, utilizzato in una campagna di phishing rivolta ai clienti di Intesa Sanpaolo.

Lo stesso argomento è stato impiegato anche in campagne, sia italiane che generiche, per diffondere i malware Copybara, Snake Keylogger, MassLogger e SpyNote.

Questa settimana il CERT-AGID ha rilevato 57 campagne malevole ed emesso 682 indicatori di compromissione. Sotto attacco studenti e personale delle università italiane.

Un altro tema particolarmente sfruttato è stato quello delle fatture, utilizzato come pretesto per distribuire numerosi malware tra cui Remcos, FormBook, AsyncRat e AgentTesla, con email che simulavano comunicazioni aziendali apparentemente legittime.

Anche il tema delle consegne è tornato protagonista: una campagna di phishing ha preso di mira gli utenti di Poste Italiane, mentre lo stesso pretesto è stato usato per veicolare i malware MassLogger, Remcos, FormBook e AgentTesla, facendo leva su false notifiche di spedizione.

Il tema dei documenti è stato invece alla base di un attacco di phishing rivolto a studenti e personale dell’Università degli Studi di Padova.

In questo ambito, i malware Remcos e MassLogger sono stati diffusi tramite email che simulavano comunicazioni accademiche ufficiali.

Molto sfruttato anche il tema legale, utilizzato in diverse campagne, sia italiane che internazionali, per distribuire malware come Remcos, Rhadamanthys, AsyncRat e Grandoreiro, facendo leva su presunte notifiche legali o richiami giudiziari.

Tra gli eventi di maggiore rilievo segnalati dal CERT-AGID questa settimana figura una campagna di phishing particolarmente insidiosa, diffusa tramite email che riportano come oggetto “Notifica – Agenzia delle Entrate-Riscossione”.

Il messaggio sfrutta il nome e il logo ufficiale dell’Agenzia delle Entrate per ingannare i destinatari e indirizzarli verso una pagina malevola. Per rafforzare l’illusione di autenticità, nel footer della pagina è stato inserito anche il logo dell’AgID, nel tentativo di aumentare la credibilità dell’attacco agli occhi delle vittime.

Fonte: CERT-AGID

Un’altra campagna di phishing ha preso di mira studenti e personale dell’Università degli Studi di Cagliari, con l’obiettivo di sottrarre le credenziali di accesso alla posta elettronica istituzionale.

In questo caso, il CERT-AGID ha provveduto tempestivamente ad avvisare l’Ateneo, segnalando la minaccia in corso e contribuendo alle attività di mitigazione del rischio.

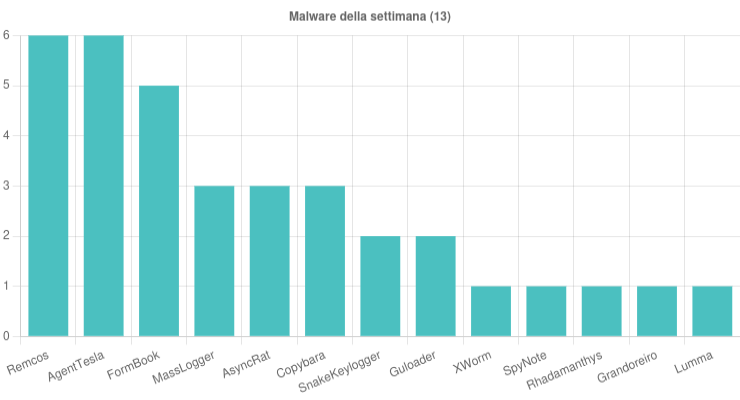

Malware della settimana

Nel corso della settimana sono state individuate 13 famiglie di malware attive sul territorio italiano, distribuite attraverso campagne che hanno sfruttato vari temi e tecniche di diffusione.

Tra le più attive figura AgentTesla, rilevato in sei diverse campagne generiche che utilizzavano temi come “Ordine”, “Pagamenti”, “Fattura”, “Contratti”, “Prezzi” e “Delivery”. Queste campagne sono state diffuse tramite email contenenti allegati nei formati ZIP, RAR, DOCX, XLSX e R00, con un approccio trasversale che puntava a colpire un ampio spettro di destinatari.

Remcos è stato invece protagonista di due campagne italiane, veicolate attraverso email a tema “Fattura” e “Documenti” con allegati ZIP o link a script malevoli. A queste si sono aggiunte tre campagne generiche con temi “Legale”, “Delivery” e “Ordine”, diffuse attraverso allegati ZIP, XLS e ACE.

Anche FormBook ha fatto registrare un’attività consistente, con cinque campagne generiche che sfruttavano argomenti come “Prezzi”, “Pagamenti”, “Fattura” e “Delivery”. In tutti i casi, il malware è stato distribuito tramite allegati ZIP, RAR e XZ.

AsyncRat è stato individuato in due campagne legate al tema “Fattura” e “Legale”, diffuse attraverso email contenenti link a ZIP malevoli, oltre a una terza campagna generica sempre a tema “Fattura”, veicolata tramite allegato ZIP.

Fonte: CERT-AGID

Il malware Copybara è stato riscontrato in tre campagne italiane a tema “Banking”, mentre SpyNote è stato distribuito in una campagna generica. In entrambi i casi, il veicolo di diffusione è stato l’SMS, con link a file APK malevoli destinati a infettare dispositivi mobili Android.

MassLogger è stato rilevato in una campagna italiana sempre a tema “Banking”, diffusa tramite email con allegato TAR, e in due campagne generiche che sfruttavano i temi “Documenti” e “Delivery”, veicolate con allegati Z e ACE.

Guloader è stato coinvolto in due campagne generiche a tema “Ordine” e “Booking”, entrambe diffuse tramite email contenenti allegati IMG, una tecnica che punta a eludere i filtri tradizionali.

Il malware Snake Keylogger è comparso in due campagne generiche, legate ai temi “Contratti” e “Banking”, con allegati nei formati RAR e 7Z.

Rhadamanthys è stato rilevato in una campagna italiana che sfruttava il tema “Legale” per ingannare le vittime, tramite email contenente un link a un file ZIP.

Sono inoltre emerse due campagne generiche legate ai malware Grandoreiro e Lumma, incentrate sui temi “Legale” e “Aggiornamenti”, diffuse tramite email con link a file ZIP e 7Z.

Infine, è stata scoperta una campagna XWorm, anch’essa a tema “Aggiornamenti”, veicolata attraverso email con allegato ISO.

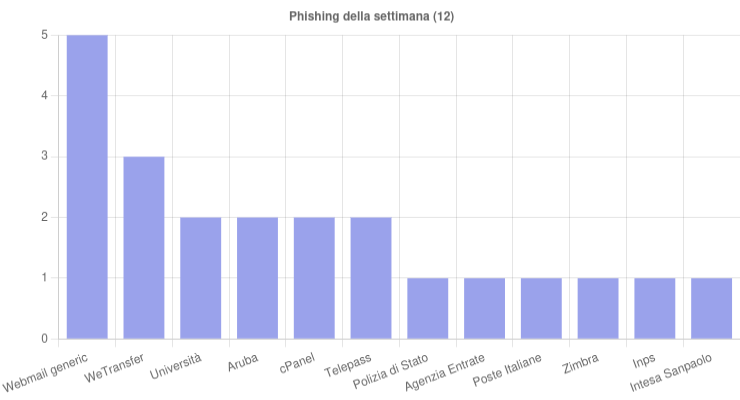

Phishing della settimana

Nel corso della settimana sono stati 12 i brand coinvolti in campagne di phishing rilevate dal CERT-AGID.

Tra questi, a distinguersi per frequenza e volume di attacchi sono stati soprattutto WeTransfer, Aruba, cPanel e Telepass, utilizzati come esche per indurre gli utenti a cliccare su link malevoli o scaricare file infetti.

Fonte: CERT-AGID

Immancabili le campagne basate su servizi di webmail generici, prive di riferimenti a brand specifici, che puntano direttamente al furto di credenziali e dati personali.

Parallelamente, abbiamo le succitate campagne mirate espressamente a studenti e personale di università italiane.

Questi attacchi, spesso confezionati per sembrare comunicazioni ufficiali degli atenei, puntano a compromettere account istituzionali, con possibili ricadute su dati sensibili e sistemi interni delle strutture accademiche.

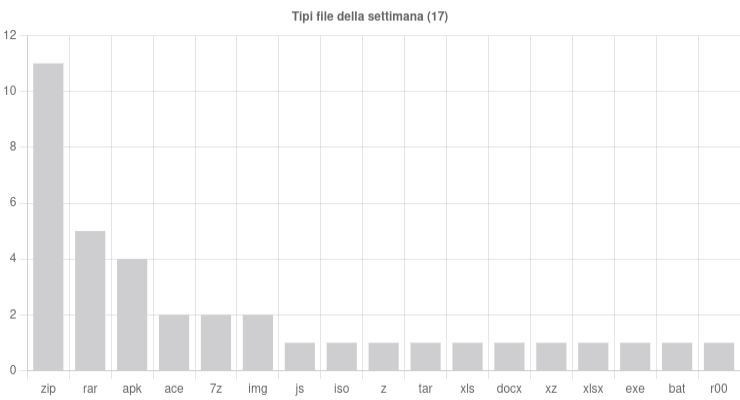

Formati e canali di diffusione

Nell’ultima settimana, il CERT-AGID ha registrato l’impiego di 17 diverse tipologie di file malevoli.

Tra i formati più utilizzati spiccano ancora una volta gli archivi compressi, con i file ZIP che si confermano i più frequenti, impiegati in 11 campagne distinte.

A seguire, i file RAR sono stati utilizzati in 5 episodi, mentre i file APK, tipici delle campagne dirette ai dispositivi Android, sono comparsi in 4 campagne.

Anche altri formati compressi, come ACE, 7Z e IMG, sono stati osservati in due casi ciascuno, a riprova del tentativo costante di eludere i controlli automatici e le difese tradizionali.

Fonte: CERT-AGID

Oltre a questi, sono stati rilevati formati meno comuni ma comunque significativi per la diffusione di codice malevolo, come JS, ISO, Z, TAR, XLS, XLSX, DOCX, XZ, EXE, BAT e R00, ciascuno impiegato almeno una volta nel corso della settimana.

Per quanto riguarda i vettori di diffusione, l’email rimane saldamente lo strumento preferito dai cybercriminali. Ben 51 delle campagne analizzate dal CERT-AGID sono state condotte attraverso messaggi di posta elettronica, spesso confezionati con cura per risultare credibili e ingannevoli.

A distanza, ma comunque presenti, gli SMS sono stati utilizzati in sei campagne, principalmente per la diffusione di malware su dispositivi mobili tramite smishing.

Altro in questa categoria

[ad_2]

Source link