CERT-AGID 28 giugno – 4 luglio: 79 campagne malevole e MintsLoader all’attacco

Lug 07, 2025 Stefano Silvestri

Attacchi, Hacking, In evidenza, Intrusione, Malware, Minacce, News, Phishing, Tecnologia, Vulnerabilità

0

Nella settimana appena trascorsa, il CERT-AGID ha monitorato e analizzato 79 campagne malevole attive sul territorio italiano.

Di queste, 32 hanno avuto come target diretto soggetti italiani, mentre le restanti 47, pur essendo di natura più generica, hanno comunque coinvolto il nostro Paese.

Come di consueto, l’Agenzia ha fornito agli enti accreditati una serie dettagliata di dati utili alla mitigazione delle minacce, condividendo ben 2723 indicatori di compromissione.

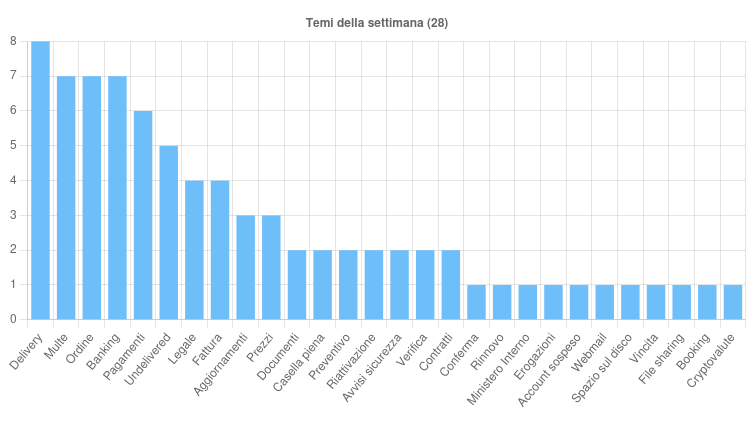

I temi della settimana

Sono stati 28 i temi sfruttati dai cybercriminali per portare avanti le campagne malevole rilevate dal CERT-AGID nel corso della settimana.

Tra questi, il più ricorrente è stato quello delle Multe, utilizzato in sette campagne di phishing interamente focalizzate sull’Italia.

In questi casi, le vittime ricevevano false comunicazioni relative a presunte sanzioni stradali non pagate, apparentemente inviate da PagoPA. L’obiettivo è, come sempre, sottrarre i dati delle carte di pagamento, facendo leva sulla plausibilità e sull’urgenza del messaggio.

Nella settimana appena trascorsa, il CERT-AGID ha monitorato 79 campagne malevole sul territorio italiano ed emesso 2723 indicatori di compromissione.

Anche il tema delle Spedizioni si conferma una leva efficace per colpire gli utenti italiani: in tre campagne di phishing, di cui due localizzate, i messaggi hanno finto di provenire da corrieri noti come DHL, BRT e FedEx, cercando di trarre in inganno le vittime con false notifiche di consegna.

Lo stesso tema è stato sfruttato anche per diffondere malware come FormBook e VipKeylogger attraverso cinque campagne generiche.

Non sono mancate campagne basate su presunti Ordini effettuati: una campagna di phishing generica e sei campagne malware veicolate via email hanno utilizzato questo pretesto per distribuire famiglie come VipKeylogger, FormBook, Remcos e Obj3ctivity.

Il settore Bancario è stato colpito da sei campagne, prevalentemente italiane, che hanno combinato phishing e diffusione di malware. Tra i finti mittenti figura anche ING, e tra i codici malevoli rilevati ci sono Copybara, Bingomod, Remcos e AgentTesla.

Infine, il tema dei Pagamenti è stato sfruttato in sei campagne via email, di cui una localizzata. Tra i casi più emblematici, un tentativo di phishing che imitava PayPal e attacchi finalizzati alla distribuzione di AsyncRat, FormBook e QuasarRAT.

Gli altri temi emersi hanno supportato campagne di vario tipo, contribuendo alla diffusione sia di phishing sia di malware, a conferma di un panorama sempre più variegato e insidioso.

Tra gli eventi più rilevanti osservati dal CERT-AGID in questa settimana, spicca una nuova campagna malware che sfrutta caselle PEC compromesse per veicolare il malware MintsLoader.

Le email ingannevoli contengono link che conducono al download di un file JavaScript, il quale avvia l’esecuzione di uno script PowerShell. La tecnica impiegata richiama modalità operative già riscontrate in precedenti campagne simili, a conferma di una strategia ricorrente che continua a sfruttare la fiducia riposta nelle comunicazioni certificate.

Un altro episodio di rilievo riguarda l’INPS, finita ancora una volta nel mirino di una nuova campagna di smishing. Anche in questo caso lo schema ricalca quello già visto in attacchi precedenti, con messaggi SMS che mirano a sottrarre dati personali e documenti delle vittime, allo scopo di utilizzarli per furti di identità.

Fonte: CERT-AGID

Rimane inoltre alta l’allerta su un’ondata persistente di phishing che sfrutta il brand PagoPA.

Dopo le numerose segnalazioni delle scorse settimane, il CERT-AGID ha documentato nel solo mese di giugno ben 23 campagne fraudolente basate su questo tema.

Si tratta di messaggi email che, come scrivevamo poco sopra, fingono di notificare presunti verbali per infrazioni stradali, con l’intento di sottrarre dati sensibili e informazioni sulle carte di pagamento.

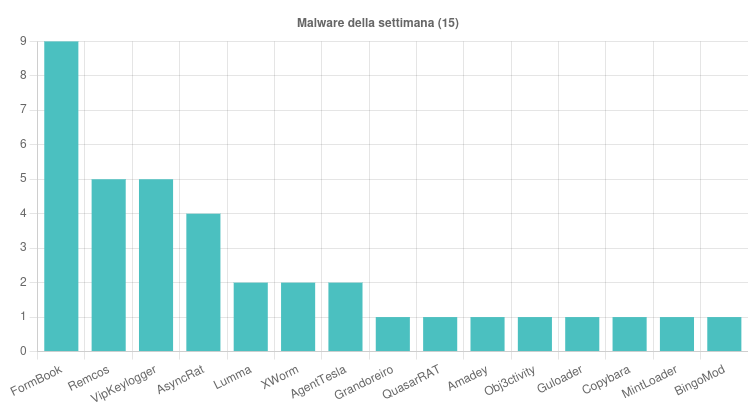

Malware della settimana

Nel corso dell’ultima settimana, il CERT-AGID ha individuato 15 diverse famiglie di malware attive sul territorio italiano.

Tra le campagne più significative figura quella di FormBook, rilevato in nove varianti generiche veicolate via email a tema “Booking”, “Ordine”, “Pagamenti”, “Preventivo”, “Delivery” e “Prezzi”. I messaggi contenevano allegati in formato RAR, LZH, CAB, IMG e ZIP, sfruttando estensioni compresse per eludere i controlli.

Remcos continua a essere una presenza costante nello scenario nazionale, con una campagna espressamente italiana focalizzata sul settore bancario e quattro campagne generiche riconducibili ai temi “Contratti”, “Ordine”, “Banking” e “Legale”. Anche in questo caso, la modalità di diffusione è via email con allegati compressi in formato ZIP, RAR e ARJ.

VipKeylogger è stato riscontrato in cinque campagne generiche che sfruttano la leva degli ordini, delle spedizioni e delle offerte commerciali. Gli allegati malevoli erano distribuiti nei consueti formati ZIP, RAR e 7Z.

Quattro invece le campagne che hanno visto protagonista AsyncRat, legate a finte richieste di pagamento, aggiornamenti contrattuali e preventivi, sempre tramite file compressi, in particolare RAR, ISO e ZIP.

Fonte: CERT-AGID

Di rilievo, ovviamente, la succitata campagna che ha diffuso il malware MintLoader attraverso messaggi PEC apparentemente legittimi. I messaggi contenevano link a script JavaScript che avviavano un’esecuzione tramite PowerShell, come già osservato in campagne simili.

Due malware, BingoMod e Copybara, sono invece arrivati via SMS, in campagne italiane che sfruttavano il pretesto bancario per indurre gli utenti a cliccare su link malevoli che scaricavano un file APK infetto.

Per quanto riguarda AgentTesla, è stata rilevata una campagna italiana a tema “Fattura” con allegati in formato LZH, oltre a un’altra generica a tema “Banking” che utilizzava file ZIP come vettore.

Chiude il quadro un gruppo di campagne generiche che hanno diffuso malware come LummaStealer, XWorm, Grandoreiro, QuasarRAT, SnakeKeylogger e Amadey, tutte tramite email con allegati compressi.

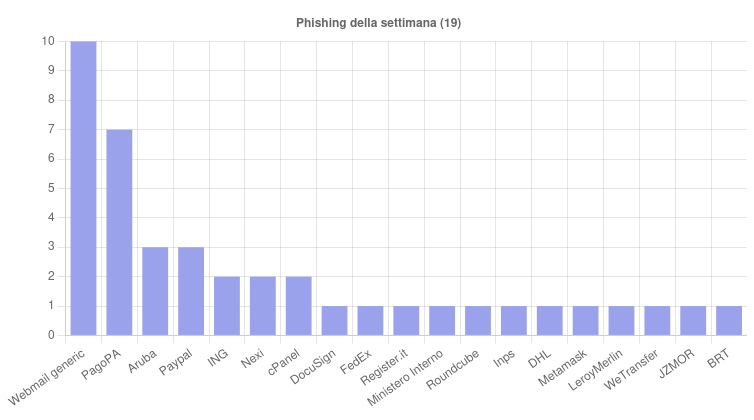

Phishing della settimana

Per quanto riguarda le campagne di phishing osservate questa settimana, sono stati coinvolti ben 19 brand, tra reali e simulati.

A emergere con particolare frequenza sono state le campagne che sfruttano i nomi di PagoPA, GLS, DHL, ING e Aruba, tutti marchi ben noti al pubblico italiano e quindi ideali per aumentare la credibilità degli attacchi.

Fonte: CERT-AGID

Il fenomeno più rilevante è rappresentato come spesso accade dalle numerose campagne di phishing che non si appoggiano a un brand specifico, ma che si presentano come semplici notifiche di webmail non brandizzate.

Proprio la genericità di queste comunicazioni rende più difficile riconoscerle come minacce, contribuendo così ad accrescerne l’efficacia.

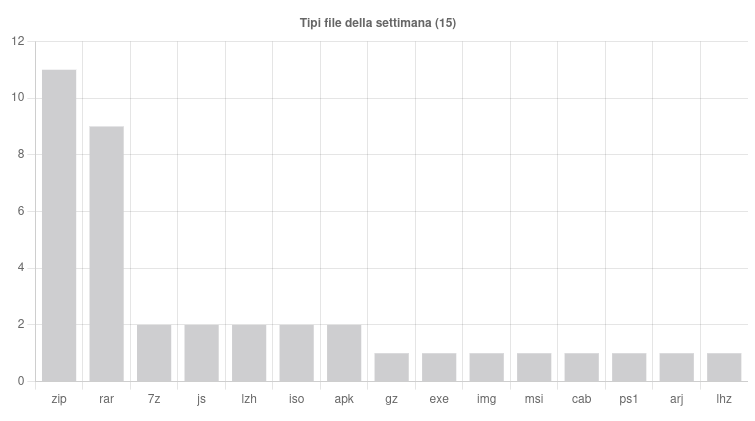

Formati e canali di diffusione

Nel corso dell’ultima settimana di monitoraggio, il CERT-AGID ha rilevato l’utilizzo di quindici diverse tipologie di file malevoli all’interno delle campagne attive sul territorio italiano.

A prevalere nettamente sono i formati compressi, che restano lo strumento preferito per superare i controlli di sicurezza e recapitare codice dannoso agli utenti.

Tra questi, i file ZIP si confermano i più sfruttati, utilizzati in ben 11 campagne, seguiti dai RAR con 9 rilevamenti. Altri formati compressi come 7Z, LZH, ISO e APK, quest’ultimo utilizzato per infettare dispositivi mobili, sono stati impiegati in due campagne ciascuno.

In coda, con un solo utilizzo ciascuno, troviamo file meno ricorrenti ma comunque insidiosi, come GZ, EXE, IMG, MSI, CAB, PS1 e ARJ. Anche la varietà di questi formati suggerisce una continua sperimentazione da parte degli attaccanti, alla ricerca di nuove strade per aggirare i sistemi difensivi.

Fonte: CERT-AGID

Quanto ai vettori di diffusione, la posta elettronica tradizionale si conferma ancora il canale di gran lunga più usato, con 74 campagne su 79 veicolate via email.

Si osserva però anche un leggero incremento nell’uso di strumenti alternativi: tre campagne sono passate attraverso la PEC, mentre una ha sfruttato l’SMS e un’altra i servizi di messaggistica istantanea. Segnali che indicano come l’attacco possa ormai arrivare su qualsiasi canale.

Altro in questa categoria