CERT-AGID 15–21 novembre: attacchi a università, banche e PEC

Nov 24, 2025 Stefano Silvestri

Attacchi, Hacking, In evidenza, Intrusione, Leaks, Malware, Minacce, News, Phishing, Scenario, Tecnologia, Vulnerabilità

0

Nel periodo compreso tra il 15 e il 21 novembre, il CERT-AGID ha analizzato 71 campagne malevole indirizzate verso utenti e organizzazioni italiane.

Di queste, 44 hanno avuto obiettivi specificamente italiani, mentre 27 campagne generiche hanno comunque raggiunto il nostro Paese.

Complessivamente, sono stati messi a disposizione degli enti accreditati 634 indicatori di compromissione (IoC) legati alle attività osservate.

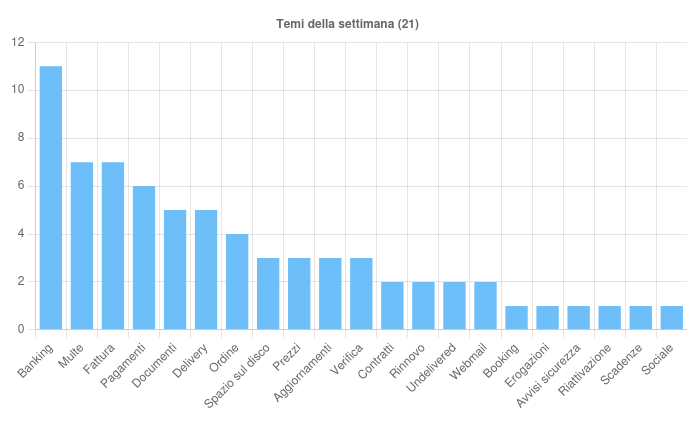

I temi della settimana

Sono 21 i temi sfruttati dai criminali informatici per diffondere phishing e malware, con particolare insistenza su banking, fatture, multe, pagamenti e documenti.

Il tema Banking è stato utilizzato in 11 campagne, di cui otto italiane. Le operazioni di phishing hanno imitato istituti finanziari come Crédit Agricole, ING, Intesa Sanpaolo, Inbank e Unicredit.

Le campagne malware hanno diffuso trojan come SnakeKeylogger, FormBook e BTMob, insieme a malware mobile come Copybara e Sturnus, distribuiti tramite SMS con link verso file APK dannosi.

La scorsa settimana sono state rilevate 71 campagne malevole in Italia, con l’emissione di 634 indicatori di compromissione.

Il tema Fattura, presente in sette campagne, ha riguardato sia operazioni italiane che internazionali.

La maggior parte delle attività era finalizzata alla distribuzione di malware come FormBook, PhantomStealer, XWorm e Remcos.

Da segnalare inoltre due campagne di phishing rivolte agli utenti di Aruba e un caso di diffusione del malware MintLoader tramite PEC compromesse.

Il tema Multe, anch’esso con sette campagne tutte italiane, è stato nuovamente sfruttato per imitare comunicazioni PagoPA.

Le email, costruite come notifiche di sanzioni stradali non pagate, inducono le vittime a cliccare su link malevoli per sottrarre dati personali e bancari.

Il tema Pagamenti, osservato in cinque campagne, ha combinato phishing e smishing ai danni di Autostrade per l’Italia, Netflix e Aruba, oltre a una campagna malware generica che ha diffuso Remcos via email.

Il tema Documenti, anch’esso con cinque campagne, ha diffuso malware come AgentTesla, Grandoreiro, Remcos e SnakeKeylogger, insieme a un caso di phishing che imitava comunicazioni DocuSign.

Tra gli eventi di particolare interesse, il CERT-AGID ha rilevato una campagna di phishing mirata agli studenti dell’Università di Padova, in cui una pagina fraudolenta replicava l’accesso all’area riservata dell’ateneo per sottrarre credenziali istituzionali.

Fonte: CERT-AGID

Contestualmente è stata individuata una campagna che sfrutta il nome e il logo della Polizia di Stato, inviata tramite email per impossessarsi delle credenziali delle vittime attraverso un finto modulo di accesso.

È stata inoltre osservata un’operazione diretta al personale della Regione Toscana, che sfrutta Weebly per creare una finta pagina di login Zimbra con lo scopo di carpire le credenziali istituzionali.

Infine, il CERT-AGID ha rilevato e contrastato una nuova campagna di malspam basata su PEC compromesse, impiegata per diffondere il malware MintLoader, in continuità con attività simili osservate nelle settimane precedenti.

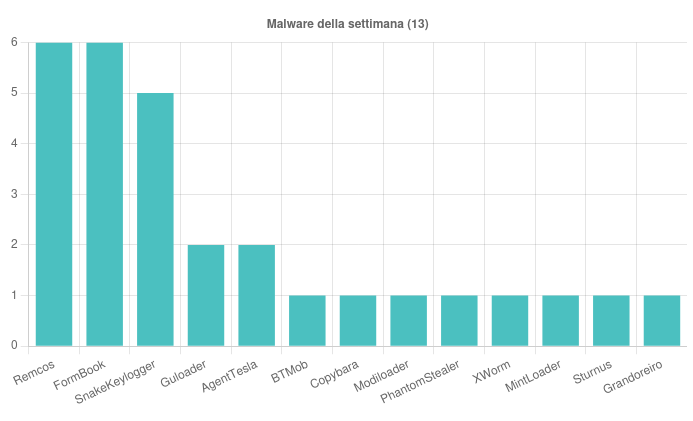

Malware della settimana

Nel periodo analizzato sono state osservate 13 famiglie di malware attive sul territorio italiano.

Tra le più diffuse compare FormBook, coinvolto in sei campagne generiche legate ai temi “Delivery”, “Aggiornamenti”, “Fattura”, “Prezzi”, “Ordine” e “Banking”, distribuite tramite email con allegati ZIP e RAR.

Remcos è stato impiegato in una campagna italiana veicolata tramite DonutLoader con script JS e in cinque campagne generiche a tema “Pagamenti”, “Prezzi”, “Ordine”, “Fattura” e “Delivery”, diffuse tramite documenti XLS e DOCX e archivi RAR e ZIP.

Segue SnakeKeylogger, presente in una campagna italiana a tema “Documenti” e in quattro campagne generiche a tema “Contratti”, “Delivery” e “Banking”, diffuse tramite allegati RAR, ARJ, ZIP e 7Z.

Fonte: CERT-AGID

AgentTesla è stato osservato in una campagna italiana con allegato TAR e in una generica a tema “Booking” diffusa tramite archivio 7Z.

Da segnalare inoltre due campagne generiche di Guloader, insieme a una serie di campagne mobile che hanno diffuso BTMob, Copybara e Sturnus tramite SMS con link a file APK dannosi.

Una campagna italiana di MintLoader è stata nuovamente distribuita via PEC, con ZIP contenenti file HTML, mentre altre campagne hanno coinvolto Modiloader, PhantomStealer, XWorm e Grandoreiro, sfruttando temi come “Fattura”, “Ordine” e “Documenti”.

Phishing della settimana

Sono 26 i brand coinvolti nelle campagne di phishing rilevate tra il 15 e il 21 novembre.

Fonte: CERT-AGID

Le più frequenti hanno sfruttato i nomi di PagoPA, Aruba e Autostrade per l’Italia, insieme alle numerose campagne che imitano webmail non brandizzate, confermatesi ancora una volta tra i vettori più diffusi.

Formati e canali di diffusione

L’analisi dei vettori conferma la predominanza degli archivi compressi come strumento preferito per diffondere contenuti malevoli.

Nel periodo considerato sono state individuate 12 tipologie di file, con ZIP al primo posto (9 utilizzi), seguito da RAR (5). I formati APK e DOCX compaiono tre volte, mentre 7Z e XLS sono stati osservati in due campagne.

Con un solo impiego figurano invece DOC, ARJ, HTML, JS, ISO e TAR.

Fonte: CERT-AGID

La posta elettronica si conferma il canale principale con 60 campagne, mentre sette sono state condotte via SMS e due tramite chat o PEC.

Altro in questa categoria