[ad_1]

CERT-AGID 14 – 20 settembre: nuove campagne di phishing INPS e per diffondere il malware Vidar

Set 30, 2024 Stefano Silvestri

Malware, Minacce, News, Phishing, Tecnologia, Vulnerabilità

0

Nel corso dell’ultima settimana, il CERT-AGID ha condotto un’analisi approfondita dello scenario di sicurezza informatica in Italia. L’indagine ha portato all’identificazione di un totale di 39 campagne malevole.

Di queste, 20 erano specificatamente rivolte a obiettivi italiani, mentre le restanti 19, pur essendo di natura più generica, hanno comunque avuto un impatto significativo sul panorama digitale nazionale.

Nel corso di questa attività di monitoraggio, il CERT-AGID ha individuato e catalogato ben 475 indicatori di compromissione, che sono stati prontamente condivisi con gli enti accreditati presso il CERT-AGID, fornendo loro gli strumenti per rafforzare le proprie difese contro le minacce in corso.

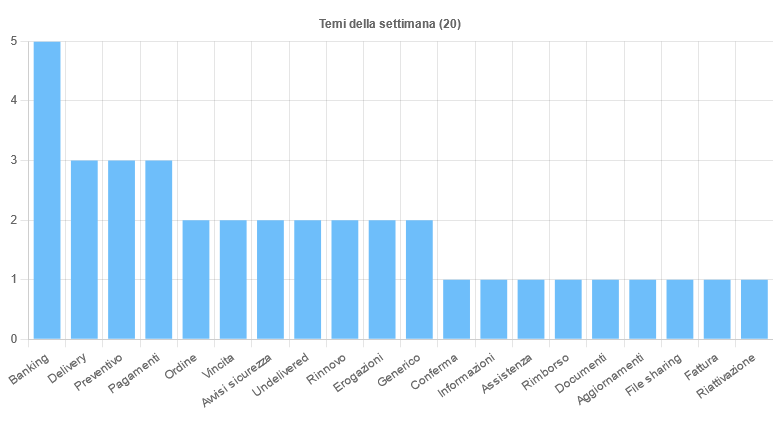

I temi della settimana

L’ultima settimana ha visto emergere di 20 temi principali utilizzati per diffondere campagne malevole. Tra questi, alcuni si sono distinti per la loro rilevanza e frequenza.

Il settore bancario è stato particolarmente colpito, con numerose campagne di smishing che hanno preso di mira i clienti di diversi istituti, tra cui Intesa Sanpaolo, Credit Agricole e BPER.

Il tema delle consegne è stato sfruttato per diffondere malware come AgentTesla e FormBook, approfittando dell’aumento degli acquisti online. Analogamente, false richieste di preventivi e comunicazioni relative a pagamenti sono state utilizzate per veicolare una varietà di malware, tra cui Formbook, VIPKeylogger e SnakeKeylogger e Vidar.

Fonte: CERT-AGID

Oltre a questi temi principali, sono state osservate numerose altre campagne di malware e phishing che hanno sfruttato argomenti diversi per ingannare gli utenti.

Un evento di particolare rilievo è stata l’identificazione di una nuova campagna malevola che utilizza la Posta Elettronica Certificata (PEC) per diffondere il malware Vidar. Questa campagna si distingue per l’uso innovativo di profili Telegram per comunicare gli indirizzi IP dei server di comando e controllo, dimostrando l’evoluzione delle tattiche degli attaccanti.

Inoltre, sono state rilevate nuove campagne di phishing che impersonano l’INPS, mirando a raccogliere dati personali attraverso false promesse di rimborsi. Queste campagne invitano i destinatari a compilare moduli fraudolenti, sfruttando la fiducia nei confronti dell’istituto previdenziale.

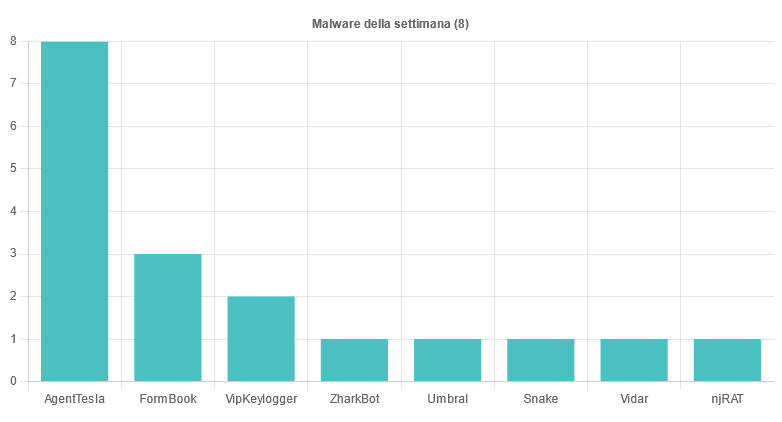

Malware della settimana

Nel corso della settimana, il panorama delle minacce informatiche in Italia ha visto l’emergere di otto famiglie di malware di particolare rilevanza. Queste campagne malevole hanno adottato diverse strategie per colpire gli utenti italiani e non solo.

AgentTesla si è distinto per la sua versatilità, con tre campagne mirate al pubblico italiano focalizzate su temi come “Ordine” e “Documenti”, oltre a diverse iniziative più generiche relative a “Delivery”, “Documenti” e “Avvisi sicurezza”. Gli attacchi sono stati veicolati attraverso email contenenti allegati in vari formati, tra cui IMG, ISO, RAR, VBS e ZIP.

FormBook ha lanciato due campagne specifiche per l’Italia incentrate su “Pagamenti” e “Delivery”, accompagnate da un’iniziativa più ampia sul tema “Preventivo”. Queste minacce sono state diffuse mediante email con allegati RAR e ZIP.

VIPKeylogger ha concentrato i suoi sforzi su due campagne italiane, sfruttando i temi “Pagamenti” e “Preventivo”. Gli attacchi sono stati condotti tramite email con allegati IMG e ZIP.

Fonte: CERT-AGID

ZharkBot ha fatto la sua comparsa con una campagna italiana focalizzata sul tema “Ordine”, utilizzando email con allegati HTML e VBS come vettore di diffusione.

Umbral ha optato per un approccio più generico, lanciando una campagna sul tema “Aggiornamenti”. In questo caso, è stato analizzato un eseguibile del payload (EXE) distribuito tramite email.

SnakeKeylogger ha seguito una strategia simile, con una campagna generica sul tema “Preventivo”, di cui è stato esaminato un file eseguibile (EXE) diffuso via email.

Vidar ha adottato un approccio più sofisticato, conducendo una campagna italiana sul tema “Pagamenti” attraverso l’uso della Posta Elettronica Certificata (PEC) e collegamenti a file JavaScript.

Infine, njRAT ha lanciato una campagna generica distribuita tramite email contenenti allegati in formato JAR.

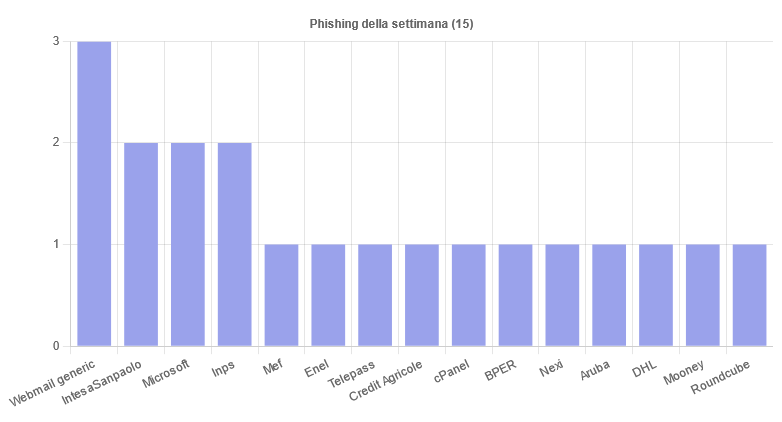

Phishing della settimana

Nel corso della settimana, il panorama del phishing in Italia ha visto il coinvolgimento di 15 marchi noti, utilizzati dagli attaccanti per ingannare gli utenti e sottrarre informazioni sensibili.

Tra i marchi più frequentemente imitati, Intesa Sanpaolo si è distinta per il numero di campagne fraudolente. Questa tendenza riflette il persistente interesse dei criminali informatici verso il settore bancario, dove la possibilità di accedere direttamente a informazioni finanziarie rappresenta un’attrattiva considerevole.

Fonte: CERT-AGID

Anche Microsoft è stata al centro di numerose campagne di phishing. Dato il ruolo cruciale che i prodotti e servizi Microsoft giocano sia in ambito professionale che personale, non sorprende che gli attaccanti cerchino di sfruttare questa diffusa presenza per le loro attività illecite.

L’INPS (Istituto Nazionale della Previdenza Sociale) è stato un altro obiettivo ricorrente nelle campagne di phishing. La fiducia che i cittadini ripongono in questo ente governativo e la sensibilità delle informazioni che gestisce lo rendono un bersaglio particolarmente appetibile per i truffatori.

Il fenomeno più rilevante emerso dall’analisi è stato però il numero di campagne di phishing non associate a marchi specifici, ma mirate ai servizi di webmail generici. Queste campagne si sono rivelate particolarmente insidiose, puntando a carpire dati sensibili degli utenti attraverso false pagine di login o richieste di aggiornamento delle credenziali.

Formati e canali di diffusione

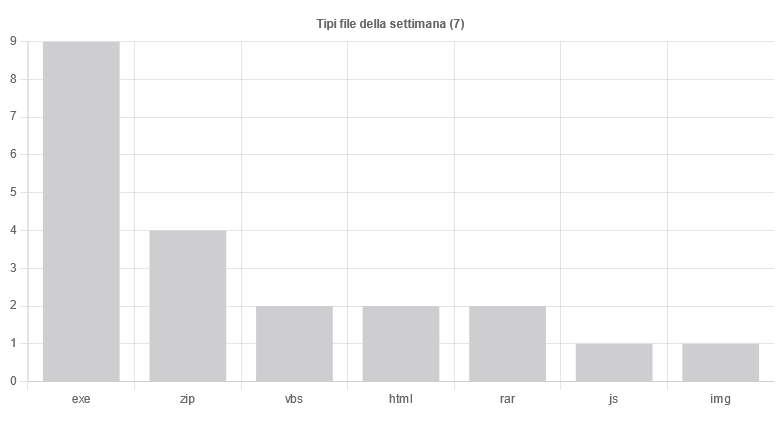

L’esame delle recenti campagne malevole ha messo in luce una strategia diversificata nell’uso dei formati di file, con sette tipologie distinte identificate durante l’analisi.

Gli eseguibili (EXE) hanno mantenuto la loro posizione di preminenza, essendo stati impiegati in nove campagne separate. I file compressi ZIP seguono al secondo posto, figurando in quattro diverse campagne mentre, con una frequenza leggermente inferiore, troviamo i formati VBS, HTML e RAR, riscontrati in tre campagne ciascuno.

I file JavaScript (JS) e le immagini (IMG) hanno avuto un’incidenza minore, apparendo in una sola campagna ciascuno.

Fonte: CERT-AGID

Per quanto riguarda i metodi di propagazione, le email hanno riaffermato il loro ruolo dominante come vettore di diffusione preferito. Ben 37 campagne distinte hanno fatto affidamento su questo canale, confermando la sua persistente efficacia nel raggiungere un ampio spettro di potenziali vittime.

La Posta Elettronica Certificata (PEC) è emersa come un fronte di attacco meno utilizzato, essendo stata sfruttata in due campagne separate. È infine interessante notare l’assenza di segnalazioni riguardanti l’uso di SMS.

Altro in questa categoria

[ad_2]

Source link