CERT-AGID 11–17 ottobre: PagoPA, MAECI e le amministrazioni regionali tra i bersagli della settimana

Ott 20, 2025 Stefano Silvestri

Attacchi, Gestione dati, Hacking, In evidenza, Intrusione, Leaks, Malware, Minacce, News, Phishing, Tecnologia, Vulnerabilità

0

Nel periodo compreso tra l’11 e il 17 ottobre, il CERT-AGID, il Computer Emergency Response Team dell’Agenzia per la Cybersicurezza Nazionale, ha rilevato e analizzato 92 campagne malevole indirizzate allo scenario italiano.

Di queste, 51 con obiettivi specificamente italiani e 41 di carattere generico che hanno comunque coinvolto utenti nel nostro Paese.

Complessivamente, sono stati messi a disposizione degli enti accreditati 774 indicatori di compromissione (IoC), relativi a malware, domini e indirizzi IP utilizzati nelle operazioni individuate.

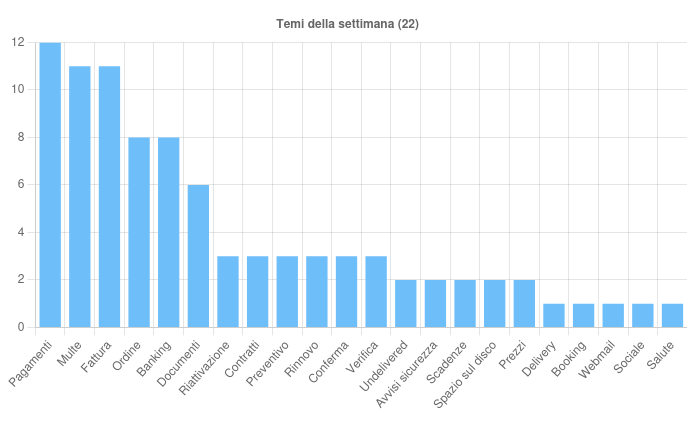

I temi della settimana

Sono 22 i temi sfruttati dai criminali per veicolare phishing e malware nella settimana in esame. Tra questi, spiccano ancora una volta i riferimenti a pagamenti, fatture e multe, che restano al centro delle campagne più diffuse.

Il tema Pagamenti, impiegato in 12 campagne, ha rappresentato il principale vettore d’attacco.

In aumento gli attacchi a tema “Pagamenti” e “Fattura”, mentre proseguono i phishing contro enti pubblici e servizi online.

I messaggi, veicolati quasi esclusivamente tramite email, hanno diffuso malware come VipKeylogger, Formbook, DarkCloud, PhantomStealer, XWorm e AgentTesla, progettati per sottrarre informazioni e credenziali sensibili.

In altri casi, la stessa tematica è stata sfruttata per campagne di phishing che simulano comunicazioni di SharePoint, Spotify e Netsons, con l’obiettivo di indurre le vittime a fornire dati di accesso.

Subito dopo si colloca il tema Fattura, riscontrato in 11 campagne, sia italiane che internazionali.

Le campagne orientate al phishing hanno preso di mira gli utenti di cPanel, Aruba e vari servizi Webmail, mentre quelle di tipo malware hanno diffuso MassLogger, Remcos, DarkCloud, PureLogs e AgentTesla.

Anche il tema Multe è stato al centro di 11 campagne italiane che fingevano di provenire dal servizio PagoPA, nel tentativo di spingere gli utenti a fornire dati personali e informazioni sulle carte di pagamento elettroniche attraverso false notifiche di sanzioni o avvisi di pagamento.

Il tema Ordine, rilevato in otto campagne, ha invece avuto come obiettivo principale la diffusione di malware come Formbook, Guloader, Remcos, XWorm, PhantomStealer e AgentTesla, sempre tramite allegati malevoli veicolati per email.

Infine, il tema Banking ha interessato cinque campagne italiane di phishing ai danni di Intesa Sanpaolo, ING e Unicredit, oltre a essere sfruttato per la distribuzione dei malware Formbook, DarkCloud e Irata.

Tra gli eventi di maggiore rilievo della settimana, il CERT-AGID ha segnalato una nuova campagna di phishing che sfrutta l’avvio del Sistema di Ingressi/Uscite (EES) del MAECI per rubare dati relativi ai permessi di soggiorno di cittadini extra UE.

Fonte: CERT-AGID

È stata inoltre individuata una campagna che utilizza Weebly per creare finte pagine di login Zimbra, mirate al personale di Regione Toscana e delle Aziende Sanitarie Locali, con lo scopo di sottrarre credenziali istituzionali.

Infine, è stata analizzata una campagna ai danni di PagoPA, che impiega un meccanismo di open redirect su domini legittimi di Google per rendere più credibile la truffa.

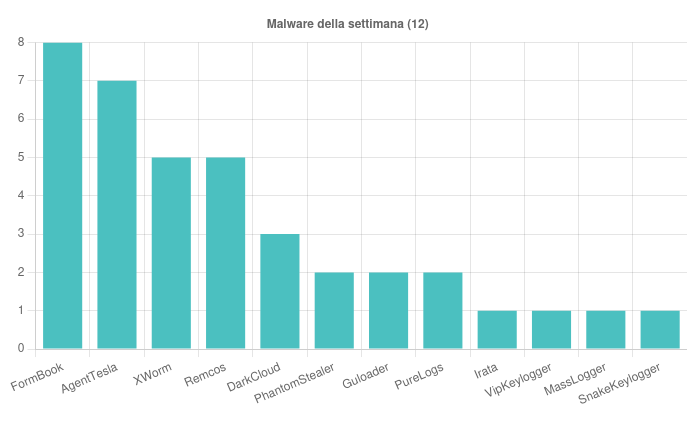

Malware della settimana

Nel corso della settimana sono state individuate 12 famiglie di malware attive sul territorio italiano.

Tra le più diffuse figura FormBook, protagonista di una campagna italiana a tema “Banking” e di sette campagne generiche a tema “Ordine”, “Contratti”, “Documenti”, “Pagamenti” e “Prezzi” che hanno sfruttato allegati ZIP, RAR e DOCX.

AgentTesla è stato impiegato in due campagne italiane a tema “Pagamenti” e in quattro campagne generiche “Fattura”, “Booking” e “Ordine” distribuite con archivi compressi TAR, RAR, 7Z e XLSX.

Il trojan Remcos è stato invece osservato in cinque campagne italiane a tema “Fattura”, “Ordine” e “Preventivo”, distribuite tramite file RAR, ZIP e 7Z contenenti script malevoli in JS e VBS.

Fonte: CERT-AGID

Segue XWorm, rilevato in una campagna italiana e quattro generiche a tema “Pagamenti” e “Ordine”, diffuso con allegati ZIP, 7Z, IMG e ARJ.

Da segnalare anche DarkCloud, coinvolto in tre campagne generiche a tema “Fattura”, “Banking” e “Pagamenti”, e Guloader, diffuso in due campagne tramite documenti DOCX.

Completano il quadro PureLogs, PhantomStealer, Irata, SnakeKeylogger, MassLogger e VipKeylogger, tutti distribuiti mediante archivi compressi o, nel caso di Irata, tramite SMS contenenti link a file APK malevoli.

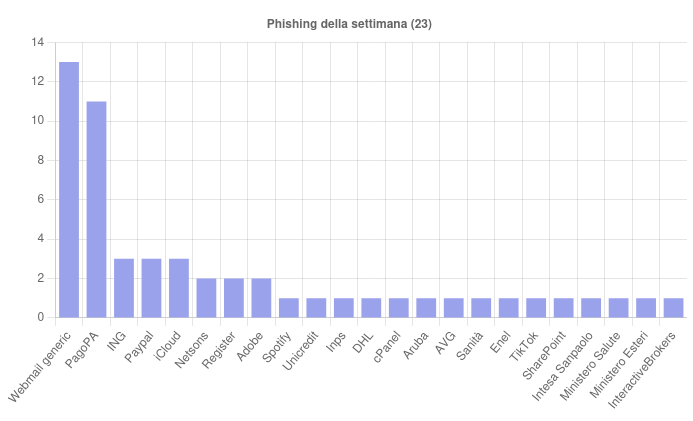

Phishing della settimana

Sono 23 i brand coinvolti nelle campagne di phishing rilevate tra l’11 e il 17 ottobre.

Tra i più sfruttati figurano PagoPA, ING, PayPal e iCloud, accanto alle numerose campagne che imitano servizi di webmail non brandizzati.

Fonte: CERT-AGID

Anche in questa settimana si conferma dunque la persistenza di attacchi mirati a sottrarre credenziali bancarie e dati personali, spesso attraverso template grafici molto convincenti.

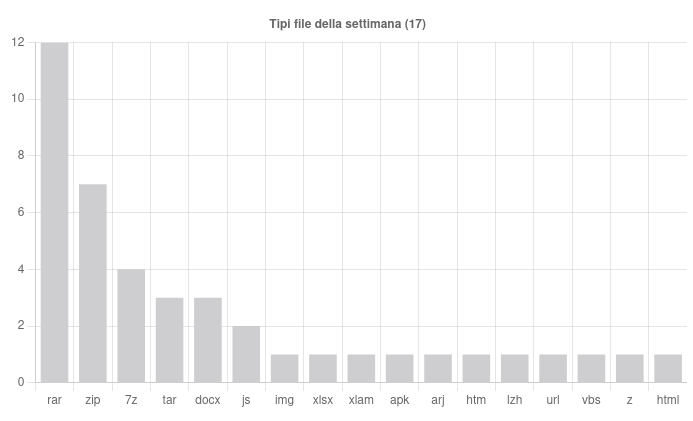

Formati e canali di diffusione

L’analisi dei vettori di attacco conferma la netta predominanza degli archivi compressi come strumento privilegiato per la diffusione di contenuti malevoli.

In totale sono state individuate 17 tipologie di file, con il RAR in testa (12 utilizzi), seguito da ZIP (7) e 7Z (4). A seguire, TAR e DOCX con 3 utilizzi ciascuno e JS con 2.

Con un solo impiego si trovano invece i formati IMG, XLSX, XLM, APK, ARJ, HTM, LZH, URL, VBS, Z e HTML.

Fonte: CERT-AGID

Sul fronte dei canali di distribuzione, il trend resta invariato: 90 campagne su 92 sono state veicolate tramite posta elettronica, mentre due sono transitate via SMS, a conferma del predominio assoluto della posta elettronica come vettore di diffusione di phishing e malware.

Altro in questa categoria