[ad_1]

CERT-AGID 1-7 marzo: bot fasulli, CAPTCHA ingannevoli e tecniche avanzate di malware

Mar 11, 2025 Stefano Silvestri

Attacchi, Hacking, Intrusione, Malware, News, Phishing, Scenario, Tecnologia, Vulnerabilità

0

Il CERT-AGID ha rilevato 61 campagne malevole nel corso dell’ultima settimana, confermando un’intensa attività di minacce informatiche nel panorama italiano.

Di queste, 38 hanno avuto come obiettivo specifico utenti e aziende italiane, mentre le restanti 23, pur essendo di carattere più generico, hanno comunque avuto un impatto sul nostro Paese.

In risposta a queste minacce, il CERT-AGID ha condiviso con gli enti accreditati un totale di 2.650 indicatori di compromissione (IoC).

I temi della settimana

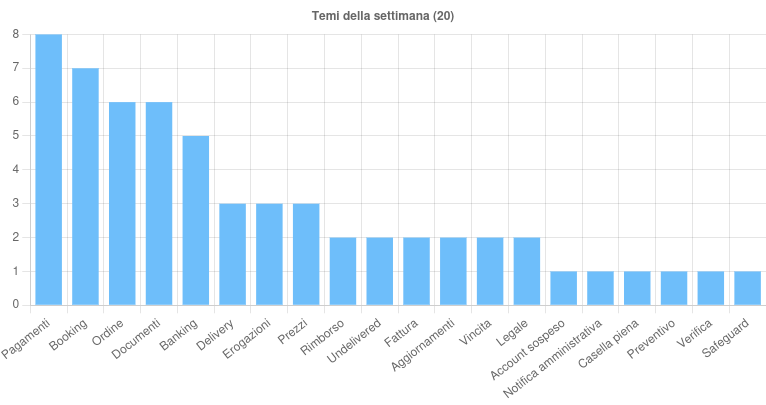

Questa settimana, il CERT-AGID ha individuato 20 temi sfruttati per diffondere campagne malevole sul territorio italiano.

Il tema dei Pagamenti è stato impiegato in due campagne di phishing mirate contro gli utenti di Aruba e di una webmail generica, oltre a essere sfruttato per la diffusione di malware come AgentTesla, Bumblebee, DarkCloud, Guloader, DBatLoader e Vidar.

Il Booking è stato invece il vettore di infezioni legate a Modiloader, DarkCloud, AgentTesla, MoDiRAT, XWorm e Rhadamanthys.

Il CERT-AGID ha rilevato 61 campagne malevole ed emesso 2.650 indicatori di compromissione.

Ordine è stato sfruttato per campagne malevole finalizzate alla distribuzione di Formbook, Purecrypter, AgentTesla e Snake Keylogger.

Il tema dei Documenti è stato infine utilizzato per attacchi di phishing ai danni degli utenti di DocuSign e per diffondere malware come Grandoreiro, Formbook, PureLogs e Remcos.

Gli altri temi identificati dal CERT-AGID sono stati impiegati in ulteriori campagne di phishing e distribuzione di malware.

Tra gli eventi più rilevanti della settimana segnalati dal CERT-AGID spiccano nuove strategie di attacco che sfruttano bot fasulli, CAPTCHA ingannevoli e tecniche avanzate per la diffusione di malware.

Una recente analisi ha rivelato la presenza di un falso bot di Safeguard su Telegram, progettato per indurre gli utenti a completare tre passaggi di verifica che in realtà avviano l’esecuzione di codice PowerShell.

Questa tecnica, già osservata in precedenti attacchi, viene utilizzata per diffondere il malware Lumma Stealer.

Le indagini hanno inoltre evidenziato un collegamento con le truffe ai danni degli utenti INPS: il dominio malevolo “safeguard-telegram” ha infatti esposto informazioni di configurazione che rivelano il vero indirizzo IP del server utilizzato per l’attacco, il quale risulta associato ai domini inps[.]ec e inps[.]io, sfruttati per campagne di smishing.

Un altro fenomeno preoccupante riguarda la campagna Lumma Stealer con falso CAPTCHA, analizzata dal CERT-AGID.

Gli attaccanti hanno utilizzato un dominio italiano compromesso per creare una sfida CAPTCHA fasulla, ingannando gli utenti con una tecnica che sfrutta la fiducia nelle tradizionali misure di sicurezza adottate sul web.

Fonte: CERT-AGID

Questo metodo si sta rivelando particolarmente efficace per diffondere malware senza destare sospetti.

Infine, il CERT-AGID ha contrastato una nuova ondata di attacchi legati al malware Vidar, caratterizzati dall’abuso di domini .top e dall’uso di Domain Generation Algorithm (DGA), una tecnica che consente di creare dinamicamente indirizzi malevoli per evitare il blocco delle URL note.

Durante la fase iniziale dell’attacco, le URL utilizzate per distribuire il malware sono rimaste inattive, attivandosi solo a partire dal 3 marzo, una strategia che ha reso più difficile il rilevamento tempestivo da parte dei sistemi di sicurezza.

Malware della settimana

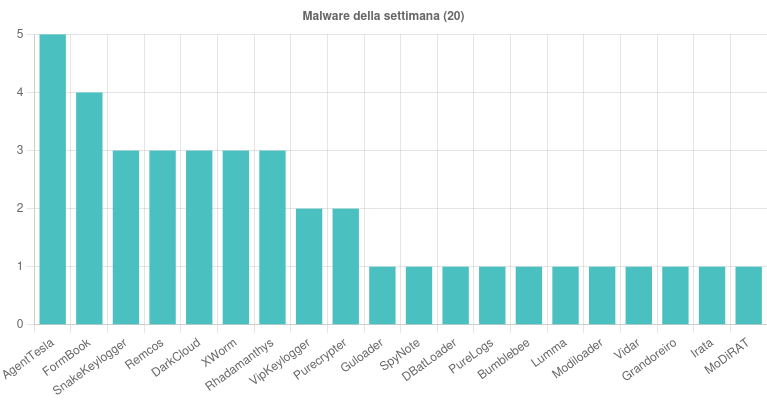

Nel corso della settimana, il CERT-AGID ha individuato 20 diverse famiglie di malware che hanno colpito l’Italia, con particolare attenzione a campagne mirate a diversi settori e tematiche.

Tra le minacce più rilevanti, AgentTesla è stato protagonista di quattro campagne italiane a tema “Pagamenti”, “Fattura”, “Ordine” e “Booking”, oltre a un’operazione generica legata al settore “Delivery”.

Il malware è stato diffuso tramite email contenenti allegati compressi nei formati RAR, ZIP, GZ e IMG.

Anche FormBook ha colpito con una campagna italiana e due generiche sfruttando i temi “Ordine” e “Documenti”, con file ZIP, RAR e XZ allegati alle email.

DarkCloud, invece, è stato diffuso attraverso due campagne italiane a tema “Pagamenti” e “Prezzi” e una campagna generica legata a “Booking”, tutte caratterizzate da allegati RAR, ZIP e GZ.

Fonte: CERT-AGID

Il malware Remcos è stato rilevato in una campagna italiana legata ai “Documenti”, diffusa tramite link a file PDF, e in due campagne generiche a tema “Prezzi” e “Banking” veicolate con allegati XLS e TAR.

SnakeKeylogger ha colpito con due campagne italiane e una generica, sfruttando email a tema “Ordine” e “Preventivo”, con allegati ZIP, GZ e Z.

Tra gli attacchi più sofisticati, XWorm e Lumma Stealer sono stati distribuiti tramite siti con CAPTCHA falsi, mentre Vidar è stato diffuso con email provenienti da caselle PEC compromesse, contenenti link a script JS malevoli.

Rhadamanthys ha, infine, sfruttato il tema “Legale” e “Booking”, con link a file ZIP e PDF.

Nell’ambito del Banking, le campagne SpyNote e Irata hanno utilizzato SMS per distribuire file APK malevoli.

Infine, sono state rilevate attività di MoDiRAT e PureLogs, insieme a campagne generiche legate ai malware Bumblebee, DBatLoader, Grandoreiro, Guloader e Modiloader.

Phishing della settimana

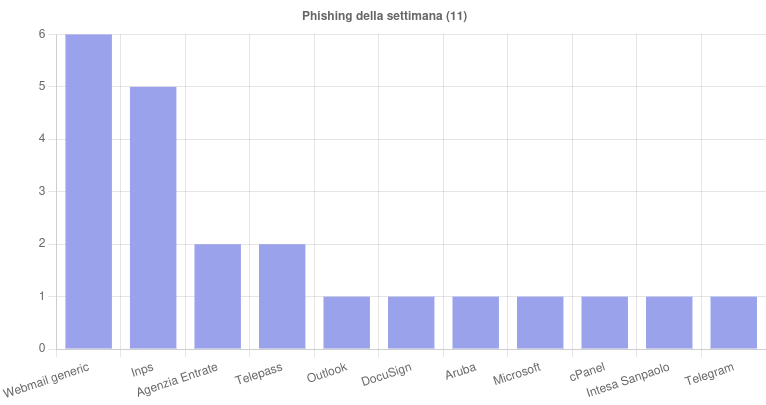

Questa settimana sono stati identificati 11 brand coinvolti nelle campagne di phishing rilevate dal CERT-AGID.

Fonte: CERT-AGID

Tra questi, spiccano gli ormai consueti attacchi rivolti agli utenti INPS, un tema ricorrente che continua a essere sfruttato dai cybercriminali per carpire informazioni personali e credenziali d’accesso.

Ancora più diffuse risultano però le campagne di Webmail non brandizzate, ovvero email di phishing che non fanno riferimento a un marchio specifico, ma che hanno l’unico obiettivo di ingannare gli utenti e sottrarre dati sensibili.

Il phishing continua dunque a rappresentare una delle principali minacce informatiche per gli utenti italiani, con tecniche sempre più raffinate e mirate.

Formati e canali di diffusione

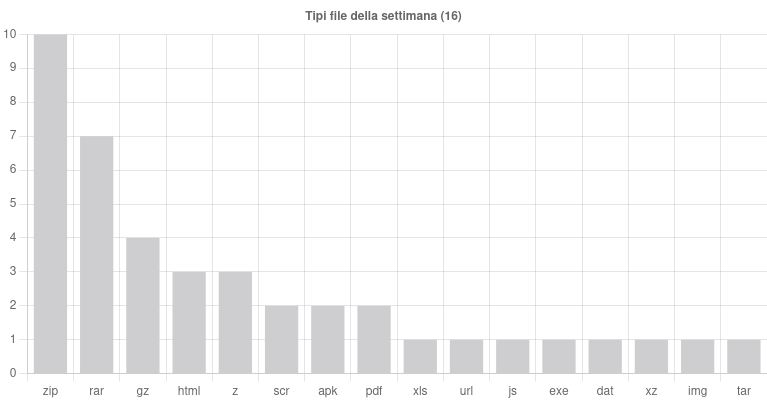

Questa settimana il CERT-AGID ha individuato l’utilizzo di 16 diverse tipologie di file impiegate per la distribuzione di contenuti dannosi.

Tra i formati più sfruttati spiccano ZIP, con 10 utilizzi, e RAR, con 7. Altri formati frequentemente impiegati includono GZ (4 utilizzi), HTML e Z (3) e, con 2 impieghi ciascuno, SCR,APK e PDF.

Fonte: CERT-AGID

Le restanti estensioni sono state individuate una sola volta ma continuano a rappresentare una minaccia nel panorama delle campagne malevole.

Per quanto riguarda i vettori di diffusione, le email restano il principale strumento d’attacco, coinvolte in ben 51 campagne.

Seguono gli SMS, impiegati in 8 attacchi, mentre le PEC sono state utilizzate in 2 casi, a dimostrazione della crescente varietà di canali sfruttati dai cybercriminali per colpire le loro vittime.

Altro in questa categoria

[ad_2]

Source link