[ad_1]

CERT-AGID 14 – 20 settembre: 778 IoC e una campagna di phishing che sfrutta lo SPID

Set 23, 2024 Stefano Silvestri

Hacking, Malware, Minacce, News, Phishing, Tecnologia, Vulnerabilità

0

Nell’ultima settimana, il CERT-AGID ha condotto un’analisi approfondita delle minacce informatiche rilevanti per lo scenario italiano.

L’indagine ha portato all’identificazione di 56 campagne malevole, di cui 41 specificamente mirate a obiettivi italiani e 15 di natura più generica ma con impatto sul territorio nazionale.

A seguito di questa attività, il CERT-AGID ha fornito ai suoi enti accreditati un totale di 778 indicatori di compromissione (IoC), strumenti essenziali per rilevare e contrastare queste minacce.

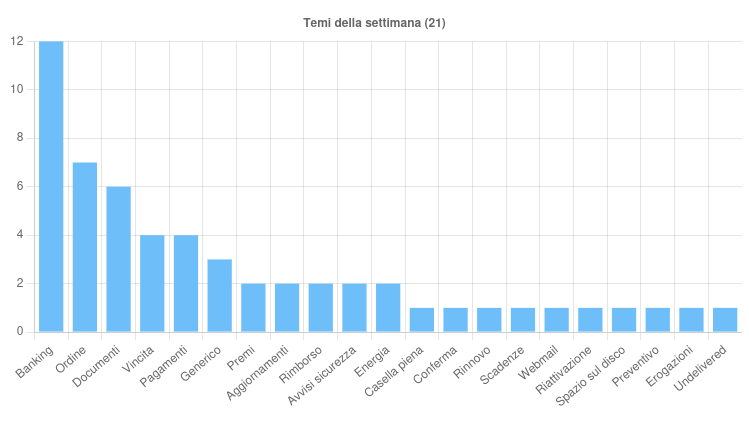

I temi più rilevanti della settimana

Nell’ultima settimana, le campagne malevole sul territorio italiano hanno sfruttato 21 temi diversi. Tra questi, il Banking è stato particolarmente colpito, con numerose campagne di phishing e smishing rivolte ai clienti di istituti come Intesa Sanpaolo, Monte dei Paschi di Siena, Banca Popolare di Sondrio e Poste Italiane. Inoltre, il malware Irata è stato diffuso tramite file APK ai danni dei clienti di N26.

Il tema degli Ordini è stato utilizzato per veicolare vari malware come FormBook, AgentTesla, Remcos e PXRECVOWEIWOEI attraverso email.

Le campagne legate ai Documenti hanno preso di mira DocuSign con attacchi di phishing e hanno diffuso i malware AgentTesla e AsyncRAT.

Fonte : CERT-AGID

Il tema dei Pagamenti è stato sfruttato sia per campagne di phishing che per la diffusione dei malware Vidar (tramite PEC) e Adwind (via email). Gli altri temi identificati sono stati impiegati per diverse campagne di malware e phishing.

Tra gli eventi di particolare interesse, è stata individuata una nuova campagna che diffonde il malware Vidar attraverso PEC compromesse, simulando richieste di pagamento per false fatture insolute e sfruttando un vecchio dominio del portale Excite.

È stata inoltre rilevata una campagna di phishing bancario che sfrutta il tema SPID per raccogliere le credenziali di accesso degli utenti di vari istituti bancari italiani, invitandoli a inserire i propri dati su una pagina web fraudolenta con il pretesto di rinnovare l’identità digitale.

Infine, è emersa una nuova campagna mirata agli utenti di GitHub per diffondere il malware Lumma Stealer, avvertendo i destinatari di una presunta vulnerabilità di sicurezza nei loro repository e inducendoli a compiere azioni che consentono l’esecuzione del codice malevolo.

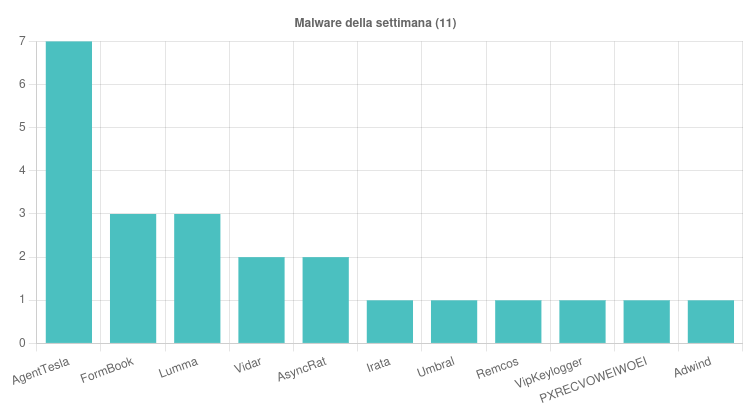

Malware della settimana

Nel corso della settimana sono state identificate 11 famiglie di malware che hanno preso di mira l’Italia.

Tra le campagne più significative, AgentTesla si è distinto con cinque attacchi italiani incentrati sui temi “Documenti” e “Ordine” e veicolati tramite email con allegati BAT, EXE, ISO e RAR. Si registrano anche due campagne generiche, tutti diffusi tramite email con vari allegati EXE e ZIP.

FormBook ha lanciato due campagne italiane e una generica sul tema “Ordine”, mentre Lumma Stealer ha sfruttato i temi “Avvisi sicurezza” ed “Energia” in due campagne italiane che hanno sfruttato link malevoli ed email con allegati EXE e PDF.

Vidar ha condotto una campagna italiana focalizzata sui “Pagamenti”, utilizzando PEC con allegati JS. AsyncRAT ha colpito con una campagna italiana sul tema “Energia” e una generica sui “Documenti”, sfruttando email con allegati JAR e EXE.

Fonte : CERT-AGID

Irata si è concentrato sul settore bancario, diffondendosi tramite SMS con APK malevoli. Umbral è stato rilevato in una campagna generica veicolata via email.

Remcos ha preso di mira il settore bancario italiano con email contenenti allegati HTML. VIPKeylogger ha lanciato una campagna generica sui “Pagamenti”, mentre PXRECVOWEIWOEI si è diffuso attraverso una campagna generica sul tema “Ordine”, tramite email contenti link a file VBS.

Infine, Adwind ha colpito l’Italia con una campagna incentrata sui “Pagamenti”, utilizzando email con allegati HTML e PDF contenenti link a file JAR malevoli.

Queste diverse campagne mostrano la varietà e la sofisticazione delle minacce informatiche attuali, sfruttando temi comuni e metodi di diffusione diversificati per colpire utenti e organizzazioni in Italia.

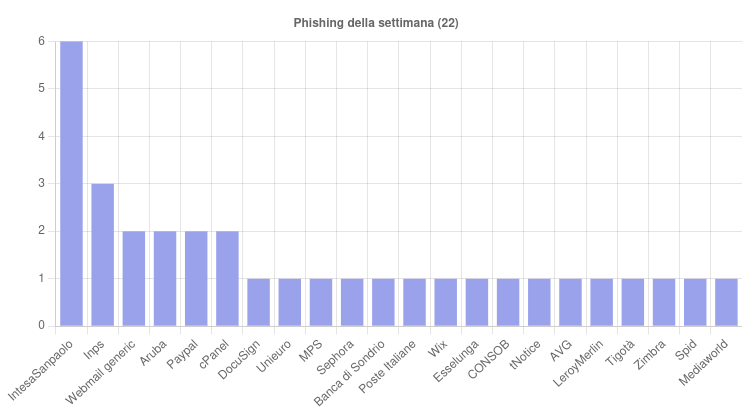

Phishing della settimana

Nell’ambito delle attività di monitoraggio delle minacce informatiche, la settimana appena trascorsa ha visto emergere un significativo numero di campagne di phishing, che hanno coinvolto complessivamente 22 marchi diversi.

Tra le varie campagne rilevate, due in particolare si sono distinte per la loro intensità e frequenza. La prima ha preso di mira i clienti di Intesa Sanpaolo, uno dei maggiori gruppi bancari italiani.

Questa concentrazione di attacchi verso un’istituzione finanziaria così rilevante suggerisce un tentativo coordinato di sfruttare la vasta base clienti della banca, probabilmente mirando a ottenere credenziali di accesso e informazioni finanziarie sensibili.

Fonte : CERT-AGID

Parallelamente, l’INPS è stato l’altro obiettivo principale delle campagne di phishing. La scelta di questo ente pubblico come bersaglio è particolarmente insidiosa, considerando la vasta platea di cittadini che interagiscono regolarmente con l’INPS per questioni previdenziali e assistenziali.

Formati e canali di diffusione

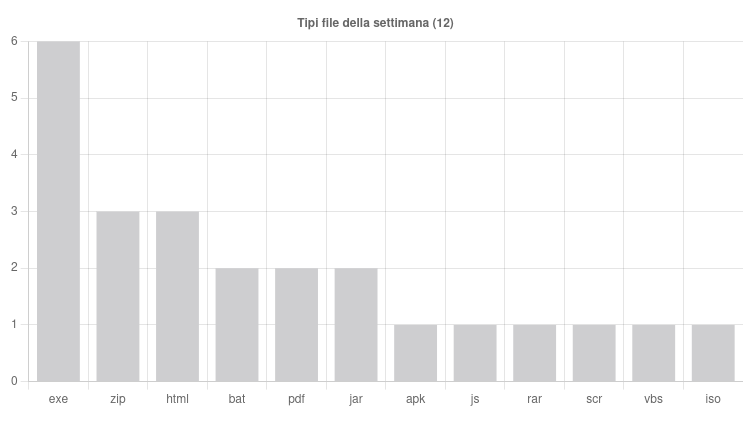

L’analisi delle campagne malevole ha rivelato l’uso di una varietà di formati di file, con dodici tipi diversi identificati.

I file eseguibili (EXE) hanno confermato la loro predominanza, essendo stati utilizzati in sei campagne distinte. Seguono i formati ZIP e HTML, ciascuno impiegato in tre occasioni separate. I file BAT, PDF e JAR hanno avuto una presenza moderata, apparendo in due campagne ciascuno.

Altri formati come APK, JS, RAR, SCR, VBS e ISO sono stati riscontrati in singole occorrenze, dimostrando la versatilità delle tattiche adottate dai cybercriminali.

Fonte : CERT-AGID

Per quanto riguarda i metodi di diffusione, le email si sono riconfermate come il canale preferito dagli attori malevoli. Ben cinquantuno campagne separate hanno sfruttato questo mezzo di comunicazione, sottolineando la sua efficacia persistente nel raggiungere un vasto numero di potenziali vittime.

La Posta Elettronica Certificata (PEC) è emersa come un vettore significativo, essendo stata impiegata in tre casi distinti. Infine, gli SMS sono stati sfruttati in due occasioni, evidenziando come i cybercriminali continuino a diversificare i loro approcci per massimizzare la portata e l’efficacia delle loro campagne malevole.

Altro in questa categoria

[ad_2]

Source link