CERT-AGID 9 – 14 agosto: gli alberghi italiani ancora sotto attacco

Ago 18, 2025 Stefano Silvestri

Attacchi, Hacking, In evidenza, Intrusione, Leaks, Malware, Minacce, News, Phishing, Scenario, Tecnologia, Vulnerabilità

0

Nel corso di questa settimana il CERT-AGID ha rilevato 71 campagne malevole.

Di queste, 36 hanno preso di mira in modo diretto obiettivi italiani, mentre le restanti 35, pur essendo di carattere generico, hanno comunque avuto ricadute sul nostro Paese.

Agli enti accreditati sono stati messi a disposizione 712 indicatori di compromissione, utili per individuare e contrastare le attività dannose.

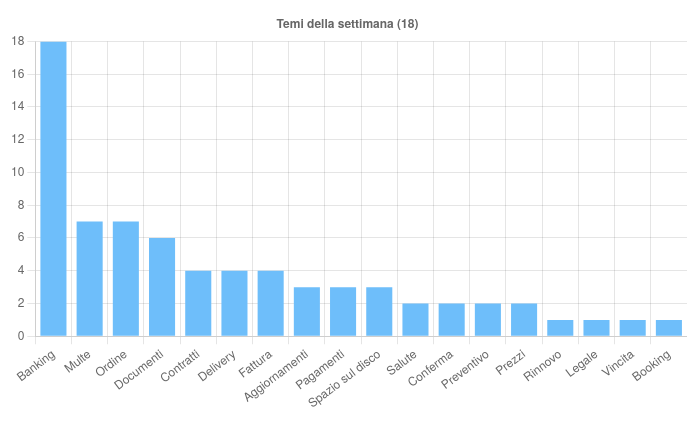

I temi della settimana

I criminali informatici hanno fatto leva su 18 diversi temi per veicolare le proprie campagne malevole in Italia.

Il settore bancario è stato il più colpito, con 16 campagne di phishing indirizzate agli utenti di ING. Tutti i tentativi sono transitati attraverso email ingannevoli progettate per sottrarre le credenziali di accesso all’home banking.

Lo stesso argomento è stato sfruttato anche in due campagne a più ampio raggio, utilizzate come veicolo per diffondere i malware SnakeKeylogger e MassLogger.

Nel corso di questa settimana il CERT-AGID ha rilevato 71 campagne malevole ed emesso 712 indicatori di compromissione.

Un altro filone ha riguardato le finte comunicazioni relative a multe non pagate. Sette campagne di phishing, tutte camuffate da messaggi ufficiali del servizio PagoPA, hanno tentato di spingere le vittime a cliccare su link malevoli.

L’obiettivo era quello di raccogliere dati personali e, in particolare, informazioni sulle carte di pagamento.

Il tema degli Ordini è stato sfruttato in una campagna mirata all’Italia e in altre sei di carattere generico. Anche in questo caso le email sono state lo strumento principale per distribuire software dannoso.

Tra le famiglie di malware individuate compaiono AgentTesla, SnakeKeylogger, MassLogger, XWorm e Guloader.

Analogo meccanismo è stato osservato per le campagne che hanno usato come pretesto l’invio di Documenti: una ha colpito direttamente gli utenti di Libero attraverso il phishing, mentre cinque di respiro internazionale hanno diffuso VipKeylogger, FormBook, XWorm e ancora AgentTesla.

Accanto a queste minacce, sono emerse vicende di rilievo che vanno oltre la consueta attività di phishing e malware.

Come ricorderete dalla scorsa settimana, il CERT-AGID ha infatti confermato la scoperta della messa in vendita, in ambienti criminali, di documenti d’identità trafugati da strutture alberghiere italiane.

Si tratta di decine di migliaia di copie digitali ad alta risoluzione di passaporti, carte d’identità e altri documenti raccolti durante le procedure di check-in.

Fonte: CERT-AGID

Secondo quanto dichiarato dall’attore responsabile, i dati sarebbero stati sottratti tra giugno e agosto 2025 attraverso accessi abusivi ai sistemi informatici delle strutture. Negli ultimi giorni sono comparsi ulteriori annunci che hanno portato a dodici il numero complessivo di hotel coinvolti.

Per fronteggiare la situazione, l’Agenzia per l’Italia Digitale ha inviato una circolare ai gestori di servizi fiduciari (come SPID e firme digitali), chiedendo di alzare il livello di attenzione nei controlli documentali.

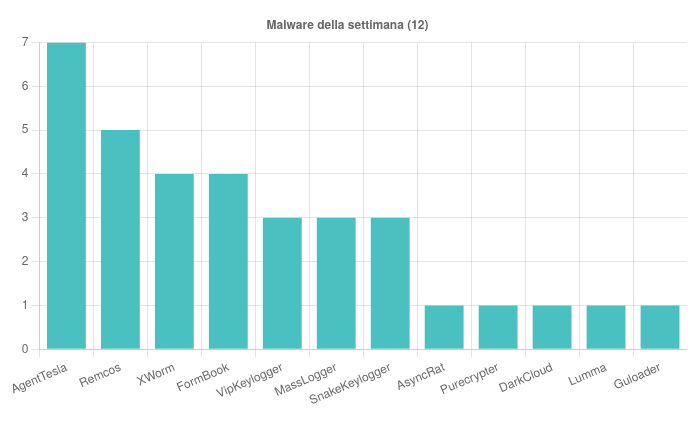

Malware della settimana

Nel corso della settimana sono state individuate 12 diverse famiglie di malware che hanno interessato lo scenario italiano.

Tra le più attive spicca AgentTesla, protagonista di 7 campagne generiche che hanno sfruttato pretesti come contratti, preventivi, documenti e ordini. Le email infette contenevano allegati compressi nei formati ZIP, RAR, TAR e ISO, concepiti per aggirare i controlli di sicurezza.

Anche Remcos ha fatto registrare una forte presenza, con 5 campagne che hanno usato come esca falsi aggiornamenti, comunicazioni bancarie, contratti e richieste di pagamento. In questi casi, i file sospetti si presentavano sotto forma di archivi RAR, ZIP e 7Z.

FormBook, dal canto suo, è stato diffuso attraverso 4 campagne che richiamavano temi legati a consegne, documenti e contratti, sempre tramite allegati compressi.

Fonte: CERT-AGID

XWorm ha alimentato altre 4 campagne, questa volta sfruttando i temi di fatture, documenti, ordini e prenotazioni. I file malevoli venivano nascosti in archivi ZIP, TAR e GZ.

Non è mancato MassLogger, comparso sia in 1 campagna italiana legata a falsi ordini, con allegati 7Z, sia in 2 campagne generiche che hanno utilizzato i temi banking e ordine per diffondere file ZIP e RAR.

Parallelamente, SnakeKeylogger è stato identificato in 3 campagne che facevano leva su aggiornamenti, ordini e servizi bancari, sempre attraverso allegati RAR e Z. VipKeylogger, invece, è comparso in 3 diverse campagne costruite attorno a finte comunicazioni di pagamenti e listini prezzi, veicolate tramite archivi ZIP e R01.

Accanto a queste minacce più ricorrenti, sono stati rilevati anche diversi attacchi legati a famiglie come AsyncRat, DarkCloud, Guloader, LummaStealer e PureCrypter, anch’essi distribuiti mediante email corredate da archivi compressi.

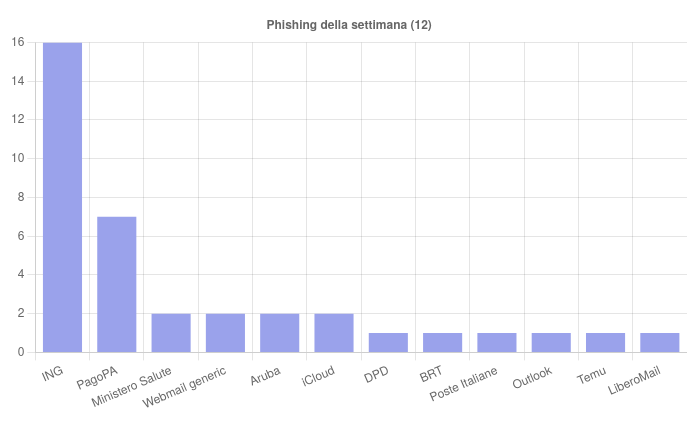

Phishing della settimana

Nel corso della settimana sono stati 12 i brand presi di mira dalle campagne di phishing che hanno colpito l’Italia.

A dominare la scena sono state le campagne contro ING, ormai un bersaglio costante per i criminali informatici, con un numero elevatissimo di email fraudolente costruite per sottrarre le credenziali di accesso ai conti correnti online.

Non meno rilevante è stato l’abuso del marchio PagoPA, utilizzato per confezionare messaggi che simulavano la notifica di sanzioni amministrative non saldate: un espediente in grado di fare leva sul timore di multe e scadenze per indurre gli utenti a cliccare sui link malevoli.

L’uso dei nomi di istituzioni note o di servizi diffusi si conferma quindi una delle strategie più efficaci per massimizzare l’impatto delle campagne di phishing.

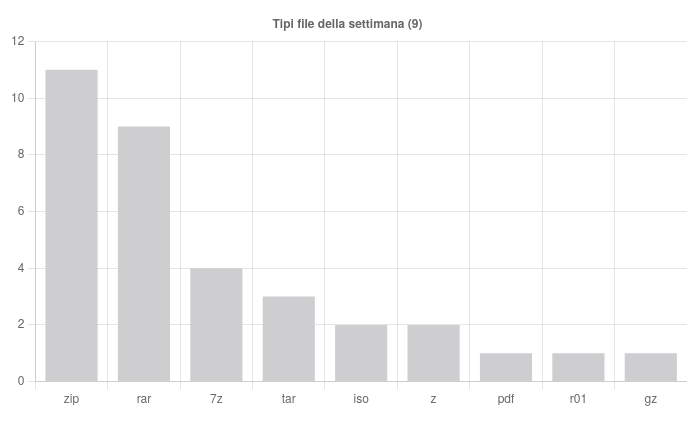

Formati e canali di diffusione

L’analisi delle campagne malevole osservate in Italia nell’ultima settimana ha mostrato un utilizzo meno ampio di formati di file, con la solita predominanza degli archivi compressi.

In particolare, il formato ZIP è risultato il più sfruttato, impiegato in 11 diverse campagne, seguito a breve distanza dal RAR, comparso in 9 episodi.

Con numeri inferiori, ma comunque significativi, si collocano i formati 7Z, usato in 4 casi, e TAR, rilevato in 3. Più rari gli utilizzi di ISO e Z, registrati 2 volte ciascuno, mentre i formati PDF, R01 e GZ sono stati rilevati soltanto in un’occasione.

Per quanto riguarda i vettori di distribuzione, le email continuano a rappresentare il canale quasi esclusivo delle attività criminali, responsabili di settanta campagne su settantuno.

Gli SMS hanno avuto un ruolo del tutto marginale, con una sola segnalazione, mentre non sono state riscontrate campagne che abbiano sfruttato la posta elettronica certificata.

Altro in questa categoria