CERT-AGID 2 – 8 agosto: rubati documenti d’identità a clienti di hotel italiani

Ago 11, 2025 Stefano Silvestri

Hacking, In evidenza, Intrusione, Leaks, Malware, Minacce, News, Phishing, Tecnologia, Vulnerabilità

0

La scorsa settimana il CERT-AGID ha rilevato e analizzato 85 campagne malevole che hanno interessato l’Italia.

Di queste, 43 erano specificamente rivolte a obiettivi situati in Italia, mentre le restanti 42, pur essendo di natura generica, hanno comunque avuto ricadute sul nostro territorio.

L’attività di monitoraggio e analisi ha portato all’individuazione di 723 indicatori di compromissione (IoC), che sono stati messi a disposizione degli enti accreditati per facilitare l’attività di prevenzione e risposta agli incidenti.

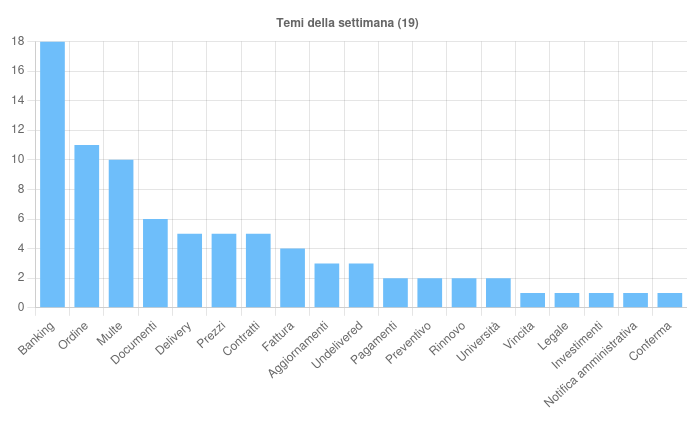

I temi della settimana

Il CERT-AGID ha identificato 19 temi sfruttati per la diffusione di campagne malevole sul territorio italiano.

Tra questi, il più rilevante è stato come al solito il settore bancario (Banking), coinvolto in 14 campagne di phishing mirate contro gli istituti ING, BPM, Mooney e Intesa Sanpaolo.

Nella maggior parte dei casi, i messaggi fraudolenti sono stati inviati tramite email, con una sola eccezione in cui è stata utilizzata la posta elettronica certificata (PEC). L’argomento è stato inoltre impiegato in tre campagne generiche che hanno diffuso malware come Remcos e SnakeKeylogger.

Il CERT-AGID questa settimana ha rilevato 85 campagne malevole e individuato 723 indicatori di compromissione.

Si tratta di un modus operandi ormai consolidato, in cui i criminali simulano comunicazioni ufficiali di banche per convincere le vittime a inserire le proprie credenziali o a scaricare file dannosi, sfruttando layout e linguaggio credibili per superare la diffidenza iniziale.

Un altro tema ricorrente è stato quello delle Multe, sfruttato in 10 campagne di phishing rivolte a utenti italiani.

Tutti i messaggi, veicolati via email, simulavano notifiche di mancato pagamento provenienti dal servizio PagoPA, minacciando presunte conseguenze legali in caso di mancata azione immediata.

L’obiettivo era indurre i destinatari a cliccare su link che rimandano a siti malevoli, dove vengono richiesti dati sensibili, comprese le informazioni delle carte di pagamento. La strategia punta sul senso di urgenza e sul timore di sanzioni per aumentare le probabilità di successo.

Il tema degli Ordini è stato utilizzato per una campagna mirata contro obiettivi italiani e per otto campagne di portata più ampia, tutte distribuite via email.

In questo caso, le esche digitali sono state progettate per installare malware come Guloader, MassLogger, Remcos, FormBook e AgentTesla, con funzioni di furto di dati e controllo remoto dei dispositivi infetti.

Anche i Documenti sono stati al centro di attività malevole, con una campagna di phishing rivolta a utenti italiani di LiberoMail e cinque campagne generiche che hanno incluso sia tentativi di phishing a tema Microsoft e Outlook, sia distribuzioni di malware come AgentTesla, XWorm e Lumma.

In tutti i casi, le email truffaldine miravano a convincere gli utenti ad aprire allegati o link apparentemente legittimi per sottrarre credenziali o infettare i sistemi.

Tra gli eventi più rilevanti segnalati dal CERT-AGID figura la scoperta della messa in vendita di documenti d’identità rubati a clienti di hotel italiani, pubblicati su un noto forum underground da un attore malevolo conosciuto come “mydocs”.

Il materiale trafugato comprende decine di migliaia di scansioni ad alta risoluzione di passaporti, carte d’identità e altri documenti acquisiti durante i check-in.

Secondo lo stesso attore, i dati sarebbero stati sottratti tra giugno e luglio 2025 grazie ad accessi non autorizzati a quattro strutture alberghiere del Paese.

Fonte: CERT-AGID

Infine, sono state rilevate due campagne di phishing mirato contro personale e studenti di due università italiane: l’Università di Pisa e l’Università di Padova.

In entrambi i casi, i criminali hanno realizzato copie fraudolente dei portali ufficiali di accesso alle aree riservate degli atenei, allo scopo di rubare le credenziali istituzionali.

La somiglianza nella struttura e nelle modalità operative fa ipotizzare che gli attacchi possano essere riconducibili allo stesso attore.

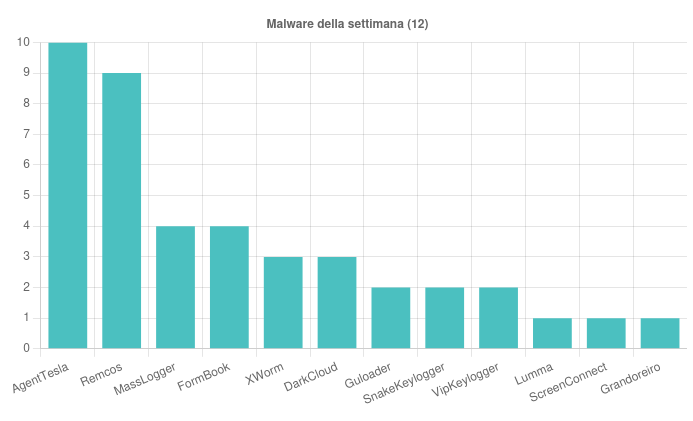

Malware della settimana

Nel corso della settimana sono state individuate dodici famiglie di malware attive nello scenario italiano, con diverse campagne che hanno sfruttato temi ricorrenti e modalità di distribuzione ormai consolidate nel panorama delle minacce informatiche.

AgentTesla si conferma tra i più diffusi, con diverse campagne generiche che hanno utilizzato esche come “Aggiornamenti”, “Preventivo”, “Pagamenti”, “Documenti”, “Ordine” e “Prezzi”.

Questi attacchi sono stati veicolati tramite email contenenti allegati compressi in vari formati, tra cui ZIP, RAR, Z, TAR e ISO, spesso camuffati da documenti legittimi per indurre le vittime ad aprirli.

Remcos è stato al centro di una campagna specificamente rivolta a utenti italiani, mascherata da comunicazione su una presunta “Fattura”, e di sei campagne generiche a tema “Delivery”, “Banking”, “Fattura”, “Prezzi” e “Ordine”.

Anche in questo caso, la diffusione è avvenuta via email con allegati nei formati DOCX, ZIP, RAR e GZ, sfruttando la varietà dei contenuti per massimizzare le possibilità di infezione.

FormBook è stato rilevato in quattro campagne generiche che hanno preso spunto da argomenti come “Ordine”, “Delivery” e “Contratti”. Le email truffaldine contenevano allegati DOCX, ZIP e RAR, utilizzati per installare il malware e avviare la sottrazione di dati sensibili.

Fonte: CERT-AGID

DarkCloud ha alimentato tre campagne generiche, tutte basate sul tema “Contratti” e distribuite con allegati nei formati Z e GZ. MassLogger, invece, è stato osservato in due campagne italiane e una generica a tema “Prezzi” e “Ordine”, con allegati compressi in formato RAR e 7Z.

Anche Guloader ha fatto la sua comparsa con due campagne generiche, entrambe a tema “Ordine” e veicolate tramite allegati DOCX e ISO, mentre VipKeylogger è stato protagonista di due campagne generiche a tema “Prezzi” e “Pagamenti”, diffuse con archivi TAR e R01.

XWorm, invece, è stato individuato in due campagne generiche: una a tema “Aggiornamenti” distribuita con un file RAR e una a tema “Documenti” che sfruttava un PDF contenente un link a uno script BAT.

Completano il quadro una campagna italiana che ha sfruttato ScreenConnect per il controllo remoto dei sistemi e alcune campagne generiche legate a SnakeKeylogger, Grandoreiro e Lumma, tutte veicolate tramite email con allegati ZIP.

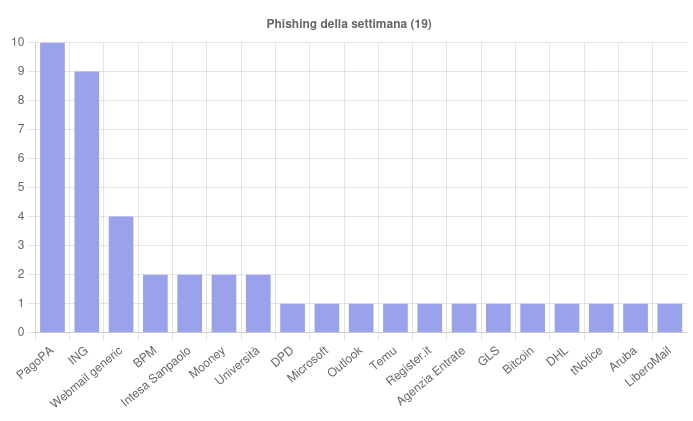

Phishing della settimana

Nel bilancio settimanale del CERT-AGID sono 19 i brand finiti nel mirino delle campagne di phishing.

Fonte: CERT-AGID

Per volume di attività spiccano in particolare quelle che hanno sfruttato il marchio PagoPA e l’istituto bancario ING, affiancate dalle ormai costanti campagne di webmail generiche, prive di un brand specifico ma strutturate per colpire gli utenti di diversi fornitori di posta elettronica.

Questi attacchi, seppur apparentemente meno sofisticati, continuano a mietere vittime grazie a pagine di login contraffatte che imitano in modo credibile le interfacce di accesso ai servizi di posta, inducendo gli utenti a fornire inconsapevolmente le proprie credenziali.

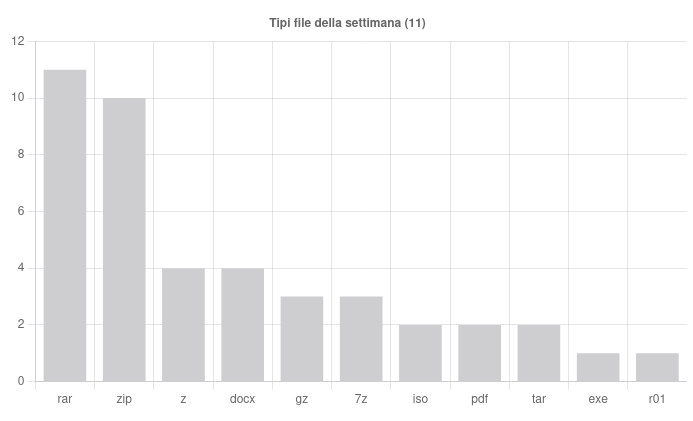

Formati e canali di diffusione

Nell’ultima settimana, l’analisi delle campagne malevole attive in Italia ha evidenziato l’impiego di 11 diverse tipologie di file.

Il formato più diffuso è stato il RAR, utilizzato in 11 campagne, seguito a breve distanza dallo ZIP, presente in 10 casi.

A una certa distanza compaiono i formati Z e DOCX, entrambi rilevati in 4 campagne, mentre GZ e 7Z sono stati usati in 3 occasioni ciascuno. Più rari, ma comunque presenti, i file ISO, PDF e TAR, impiegati due volte ciascuno.

Chiudono la lista gli eseguibili EXE e i file compressi r01, osservati solo in un singolo episodio.

Fonte: CERT-AGID

Per quanto riguarda i vettori di distribuzione, le email restano il canale dominante, responsabili di 84 campagne, confermando la loro centralità nelle strategie di diffusione del malware e del phishing. La posta elettronica certificata (PEC) è stata invece sfruttata in un’unica occasione.

Altro in questa categoria